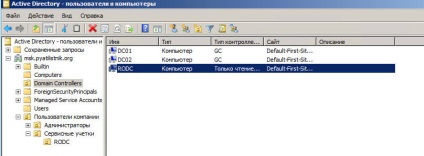

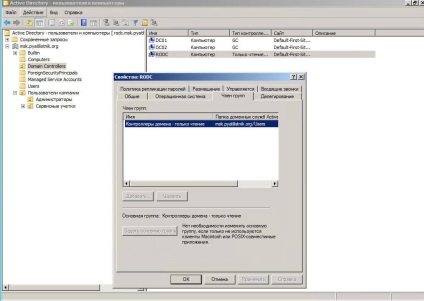

Отваряне на Active Directory потребители и компютри. Ние виждаме нашия списък с контролери и сред тях RODC.

В RODC ще изпълнява нормално входящ репликация на Active Directory и DFS променя системата от главината на сайта. RODC ще получите всички Active Directory, но чувствителна информация; сметките по подразбиране, като администраторите на домейни, корпоративните администратори и Схема администраторите са изключени от процеса на репликация в RODC.

Ако приложението изисква достъп за писане на Active Directory, RODC изпраща отговор чрез протокола LDAP, която автоматично препраща заявката за домейн контролера на записи за достъп, разположени в основния сайт HUB. В RODC също е в състояние да работи в глобален каталог (Global Catalog Роля) за по-бързо регистрация.

Това е голямо предимство за офиси, като че ли някой печели физически достъп до сървъра, или дори да открадне това, той ще бъде в състояние да проникна паролите за лична сметка в Active Directory, но няма да могат да получат достъп до поверителни данни, тъй като те не се намират на RODC ,

Това също така означава, че тези чувствителни такива профили няма да могат да се регистрират на RODC, ако връзката WAN към основния сайт HUB.

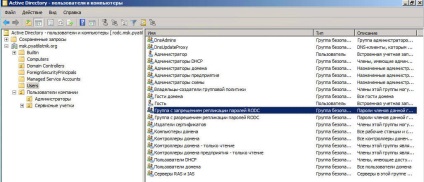

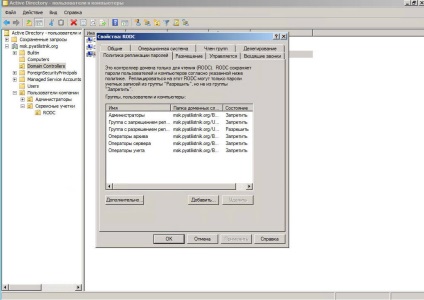

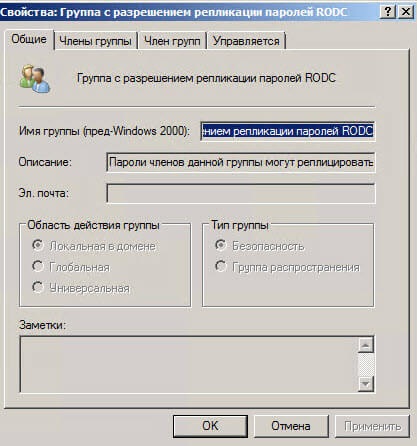

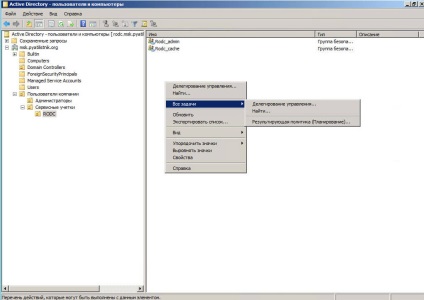

Ние се процедира в контейнера за потребители и да видим, че има две групи, първата група за парола Replication забраната на RODC и втората група с резолюцията на RODC Парола репликация.

Както подсказва името, всеки носи функциите, посочени в заглавието, една позволява да се кешира всички кои са те, а вторият напротив забранено.

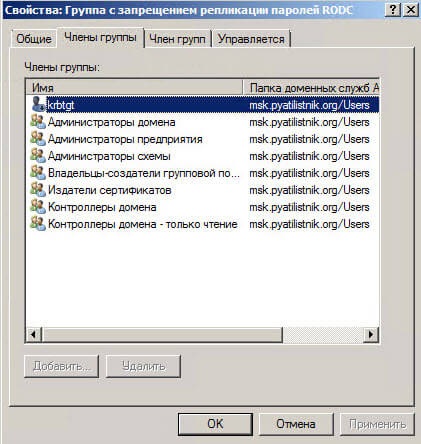

Нека да видим качествата на групата с забрана RODC Парола репликация на, и ще видите списък на хората и групите на членовете раздела Group, които по подразбиране не трябва да бъде повторен в контролера за четене.

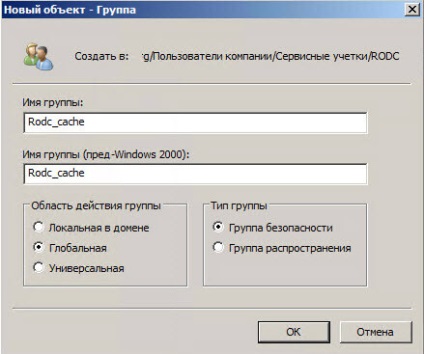

Като цяло добра форма на положението със сигурността е по-добре да се създадат отделни групи за всеки клон, членовете на която може да се репликират на RODC. Нека създадем един пример rodc_cache.

Сега нека да разгледаме по-подробно свойствата на RODC. Отиди на свойствата на RODC компютър профил, кликнете върху члена на раздела. Виждаме, че тя е част от група от домейн контролери - да се чете.

Посетете раздела за политическа Парола Replication, виждаме група, който е забранен или разрешен RODC кеширане.

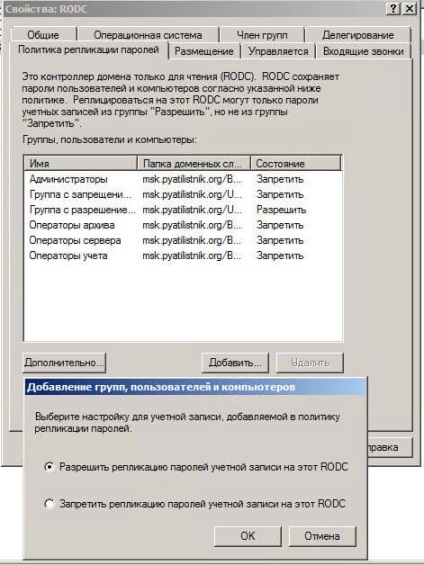

Кликнете върху Добавяне и въведете в списъка, изготвен в rodc_cache нашата група.

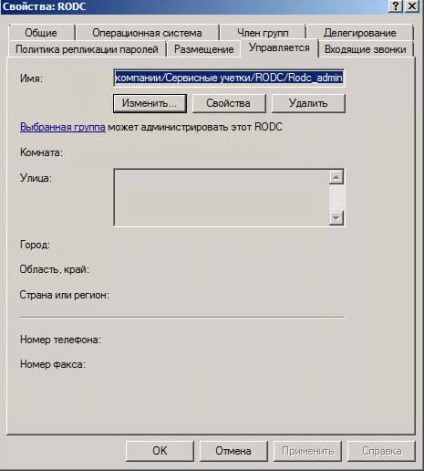

Друг интерес е Контролиран раздела, да видят само нашата група, която ние използвахме по време на инсталацията, можете да се промени, ако е необходимо.

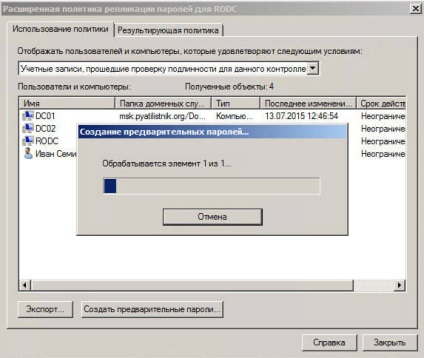

Посетете раздела за политическа Парола репликация и щракнете върху бутона Advanced

По подразбиране, RODC не съхранява всеки ползвател или компютърни пълномощията освен за сметка на самата RODC и специална сметка krbtgt ", която е на разположение на всички RODC.

Предимството на мандатите на кеширане е, че той помага за защита на паролите в офиси и свежда до минимум уязвимостта на мандати в случай, че RODC е нарушена. Ако използвате кеширане мандати ако RODC бъде откраднат, сметка пароли и компютри могат да бъдат възстановени, в зависимост от RODC принадлежат.

Идентификационни данни за кеширане може да се остави изключена, то ще намали потенциалния риск, но от друга страна тя ще се увеличи размерът на WAN трафик, тъй като всички заявки за удостоверяване ще бъде изпратен на контролера, за да записи за достъп в основния сайт HUB.

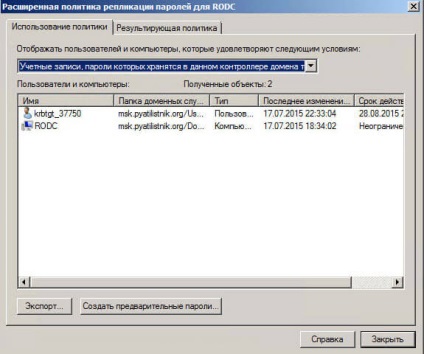

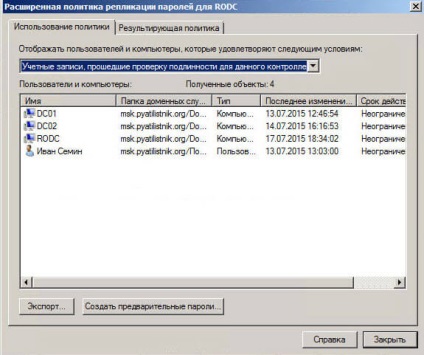

Виждаме акредитивите, съхранявани на този контролер.

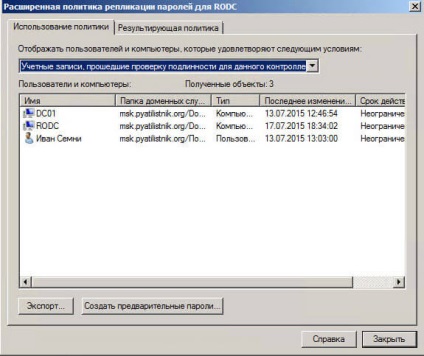

Можете също така да се покаже кой е удостоверен по този DC. Ние виждаме, че аз да се логнете.

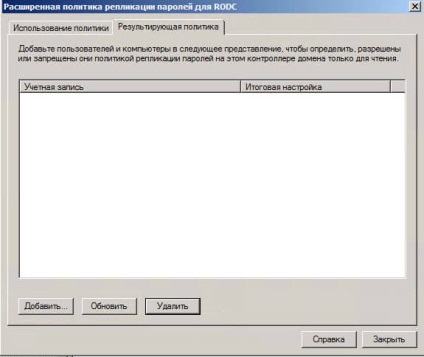

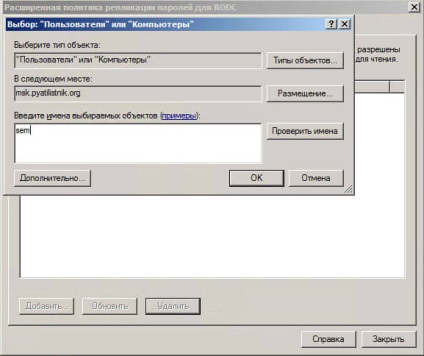

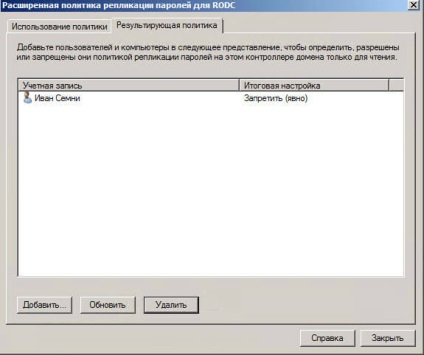

Отиди на полученото снимачната площадка на раздел политика, тя може да покаже състоянието на кеш в избрания профил. Кликнете върху Добавяне.

Виждаме, че сметката ми забрани кеширане на този DC.

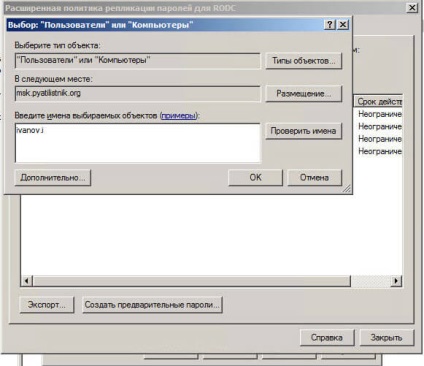

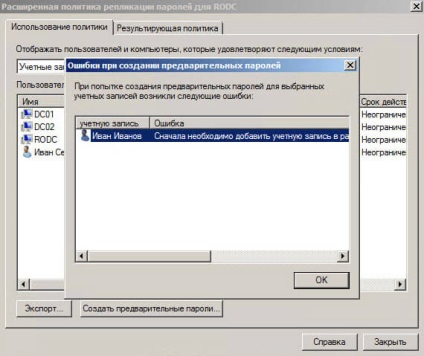

Добавяне на потребител ivanov.i

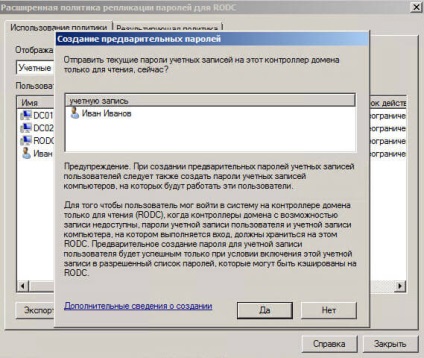

Вие ще бъдете помолени да изпратите текущия контролера, кликнете Yes

Ако излезе предупреждение, трябва първо да добавите профил в резолюцията на група кеширане и да се провери дали тя не е включена в забраняващ, като изрична забрана силна резолюция.

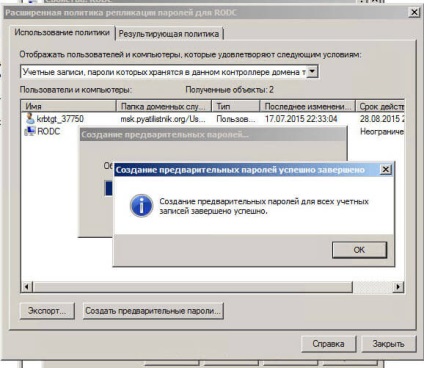

Виждаме, че всички успешно прехвърлени

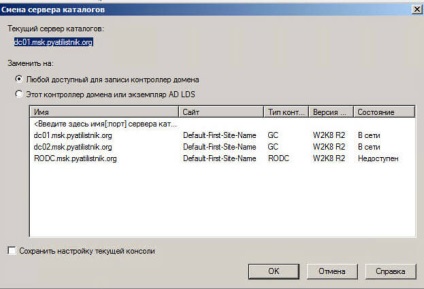

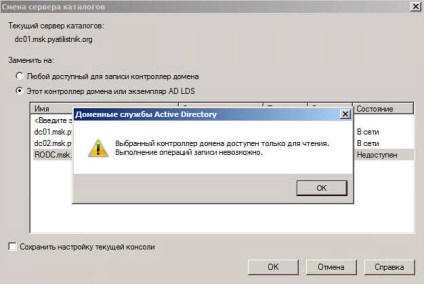

Нека сега да се опитаме да се свързват чрез ADUC в нашия контролер за четене. Кликнете с десния бутон върху текущия домейн и да изберете за промяна на контролера.

Вие ще видите предупреждение избран контролер на домейн само за четене. Операцията за запис е невъзможно.

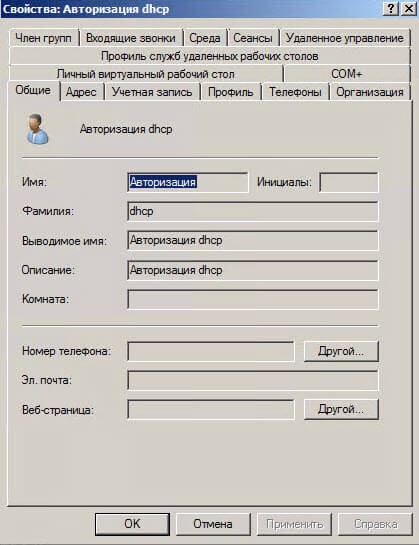

Сега се опитайте да отворите свойствата на всяка сметка, както можете да забележите всички неактивни за редактиране.

В същото групи

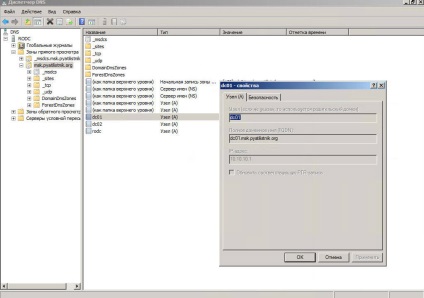

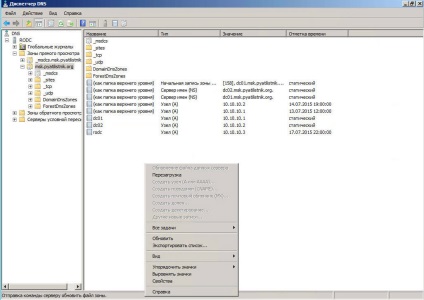

В допълнение към RODC, можете да инсталирате на DNS услугата. DNS сървър, работещ на RODC не поддържа динамични актуализации. Въпреки това, потребителите могат да използват DNS сървър за искане резолюция име.

Тъй като DNS е на разположение за четене (само за четене), клиентите не могат да актуализират записите върху него. Въпреки това, ако потребителят иска да осъвременят своите DNS записи, RODC изпраща искането до DNS сървъра с достъп за запис. Актуализираният рекорд след това ще бъдат копирани на DNS сървър с достъп за запис в DNS сървъра на RODC. Това е специална репликация на един обект (DNS запис) на, ви позволява да актуализирате RODC DNS сървъри нагоре. клон клиентите получават по-бързо разрешаване именно поради тази репликация.

Отиваме в DNS, и да видим, че е невъзможно да редактирате записите

И не можете да създадете нещо твърде

В Active Directory, също от действията на всички празен

Малко за RODC сигурност.

Ако контролерът RODC е хакнат, то теоретично би могла да поиска хеширана парола към него, която дава достъп до поверителна информация. За да се избегне тази ситуация, администраторът може да конфигурирате политика на парола за репликиране за RODC всеки. Политика репликация е на два признака, по RODC компютър обект. Умение MSDS-RevealOnDemandGroup съдържа отличават имената на групи, потребители, компютри, паролите за профилите, които могат да бъдат хешираните на RODC (обикновено потребителите и компютрите в една и съща площадка, колкото и самият контролер RODC). Умение MSDS-NeverRevealGroup съдържа различни имена на групи, потребители, компютри, които хешираните паролите на RODC не може (например, парола администратор в никакъв случай не трябва да се хешираните на RODC). Когато RODC иска хеширана парола за даден акаунт, FDC оценява искането в съответствие с политиката за парола Replication определя, можете да създадете парола за реплика RODC или невъзможното. В случай на кражба на домейн контролер е да се намали уязвимостта на тези пароли се сегментира на RODC в момента на изключване от мрежата, както и премахване на риска от счупване важните си профили.

Компютърна обект на RODC има две други атрибути, за да ви помогнат да определите точно кои пароли трябва да се хешираните. Умение MSDS-AuthenticatedAtDC съдържа списък на сметки, заверени от RODC на контролера и този атрибут MSDS-RevealedList - списък на сметки, които в момента са на пароли, съхранени в RODC.

На пълни домейн контролери, първо RODC не определя като се има доверие. От гледна точка на отношения на доверие, FDC контролер се отнася до RODC, както и за други сървъри в домейна. Контрольори RODC не принадлежи към нито една група "Контрольори Enterprise домейна" или в "домейн контролери" група. Използването на сметка RODC много малко, че може да се актуализира в каталозите, така че дори ако нарушител почивки в профила си в RODC, то почти няма полезни привилегии за себе си, не получават.

В RODC дори не е включена в нормалния DS репликация топологията. Защото RODC изглежда по-различно от другите сървъри в домейна, знание Съвместимост Checker (или Алпинисткият център в Кумбу - този процес е достъпно на всеки домейн контролер, е отговорен за изчисляване на топологията репликация DS) не създава връзка обекти RODC. Нито пълно домейн контролер или контролер RODC няма да се възпроизведе чрез Domenti toleo прочетете контролер. От друга страна, RODC контролер създава връзка обект, представляващ споразумение с пълен външен контролер репликация на домейн, но обектът се съхранява само в точно копие на RODC на контролера - с други контролери на домейни не се копира. От гледна точка на replikaktsii на, един RODC контролер, подобни капани за хлебарки: всички признават, никой навън.

Изчистването на кеширани пароли

пречистване Механизъм кеширани пароли за потребителския RODC офлайн. Ако искате да смените паролата съхранява в RODC, администраторът трябва да го възстановите в главината. В този случай, кеширана парола в разделението ще бъде невалиден за достъп до сайта на ресурси хъб или други единици. В случай на нарушение на защита RODC нулира паролите, които са кеширани в момента, и след това да се възстанови RODC.

Популярни публикации: