АРУБА НЕЗАБАВЕН WI-FI: прост, мощен и достъпни

Невидима заплаха - да намери и унищожи

нарастваща заплаха

Като се има предвид наличието на корен комплект за всички, можем да бъдем изненадани, само че не всички хакери използват това средство за прикриване на техните вируси. Още по-изненадващо, че разработчиците на корен комплект игнорират шпионски и друг злонамерен софтуер, че тази технология може да стане напълно невидим. Отдел за обслужване и подкрепа на Microsoft CSS потребител (MS Обслужване на клиенти и поддръжка - новото звено, включително услугите за поддръжка на продукти на Microsoft) и антивирусни компании понякога докладва откритието на тези пакети, инсталирани на клиентски компютри, но това се случва доста рядко.

Основи корен комплект

Това принуди разработчиците корен комплект пакети търсят по-сложни решения, които не са заместител на отделни приложения и да самите API повиквания, използвани от всички комунални услуги, за да се получи необходимата информация. Прихващане на API повиквания, в които програмата получават списък с активните процеси, както и могат да откриват зловредния софтуер, корен комплект се крие не само от диспечера на задачите, но от всички програма за обработка на списък процеси, пряко или косвено причинява API. Модерен корен комплект се използва за да прихванат API призовава да се скрие файлове, директории, ключове в регистъра и ценности, услуги на Windows, драйвери на устройства, TCP / IP порта, потребителски акаунти и процеси - накратко, всички предмети, които могат да се скрият злонамерени програми. Поради комплект зловреден софтуер на корен могат да получат пълни права за контрол на заразената система.

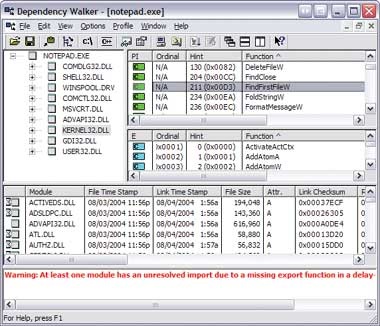

Екранни 1. Скрити Hacker Defender файлове

Фигура 1 показва пример за работата на напреднал корен комплект, известен като Hacker защитник. Hacker Defender се състои от конфигурационен файл и изпълним модул. Когато започнете hxdef.exe скриете файлове, папки дискове, услуги, процеси и TCP / IP портове, които са изброени в конфигурационния файл. конфигурационния файл по подразбиране скрива всички елементи, съдържащи се в hxdef. Ето защо, след като се обадите hxdef директория, която съдържа корен комплект, изглежда празна.

В Windows, има няколко нива на API повикване, както е показано на фиг. 1. Разни корен комплект работи на различни нива на API, в зависимост от целите и уменията на предприемача. API-високо ниво по-добре документирани и още са на разположение на мястото на корен комплект, прихващане на API на ниско ниво дава възможност за по-внимателно скрит ", добави" функция. Root Kit, прихващане по-висока API ниво, може да се открие от ниско ниво директно повикване функция API.

Най-мощният (и комплекса да се развие) са основната комплекта, работи в режим на ядрото. Въпреки това, основната система комплект ниво на корен трябва да изисква програмата да работи с правата за инсталиране на драйвери на устройства и по този начин, когато стартирате като крайно беден на потребителя, тя не може да направи нищо (за разлика на ниво потребител корен комплект). Root комплект система ядро изисква разработчиците по-задълбочени познания и експертна кодиране, защото най-малката грешка може да доведе до незабавното срив на системата. А срив на системата е крайно нежелателно за разработчиците на корен комплект, защото основната си задача - да си свършат работата тихо.

Root ниво комплект потребител

Екран 2. Внос FindFirstFile заявление функция Notepad

Root комплект също да променят на ниво потребител на Windows API и API ядро в потребителски режим. Вече споменахме Hacker Defender използва точно тази техника. Модификацията е да записва корен комплект код в процеса на мишена и замени първите няколко байта на променливи функции така, че контролът се предава на корен комплект код. След корен комплект получава контрол, наречена на оригиналната версия на викащата функция, след което данните след подходящи за обработка се връща в процеса на разговори.

Root комплект ядрото

Широкото корен комплект технология до нивото на ядрото на операционната система, която се състои в директното манипулиране на ядрото обекти. С този метод, измислен структури от данни ядрото вместо API, която връща информация за структурите от данни. За да прикрие процеса, например, корен комплект премахва процеса от списъка на активните процеси, което е подкрепено от базовата система. По този начин, NtQuerySystem информация не може да се отчита наличието на някои от процесите, тъй като функцията извлича информацията от списъка на активните процеси, ядката остава планира да прехвърли контрола на изпълнение на нишки, които са в процес. Този тип укриване бъде приложено и към структури на драйвери на устройства, но не може да се използва за ключове в регистъра, настройки на системния регистър, файлове и директории, като тези обекти може да бъде представен като обикновен статични структури от данни. Техниката на директно модифициране на обектите на ядрото да се маскира използва корен комплект FU.

Накрая, последният начин за маскиране използва корен комплект ядро - този файл шофьор филтърна система. Този драйвер е поставен върху драйвера на файловата система (пример за такъв шофьор е водачът NTFS), но под нивото на системата API повиквания. По този начин, драйверът на файловата система може да се наблюдава прилагането работа с файловата система. Всеки задейства за достъп до файла антивирусни скенери използват филтър технология файлова система за операции за подслушване, за да отворите файла, така че антивирусната програма е в състояние да сканира изпълнимия файл да се изпълни преди да се прехвърли контрола на него.

Скриването на процеси

Предотвратяване и откриване корен комплект

По-добре е да се предотврати замърсяване на корен комплект компютър, когато се опитвате да намерите и премахнете главната комплекта, вече проникнали в системата. Мерки за безопасност означава използването на периметъра на сигурност, съчетаващ антивирусни препарати и анти-шпионски програми, защитни стени, и най-важното е, че използването в ежедневната работа на сметки, които не разполагат с администраторски права. Ако подозирате, че компютърът ви е заразен с корен комплект, на първо място, че е по-добре да се покажат всички възможни проверки. Модерен антивирусни и анти-шпионски програми не откриват корен комплект, но има и специализирана програма за търсене корен комплект, ядрото дебъгерите и процеси диагностични инструменти, които могат да открият много корен комплект.

Обща процедура за откриване наличието на корен комплект - Пазете компютъра от изследвания от всички възможни ъгли и на всички нива, а след това се анализират резултатите. Всички несъответствия могат да показват наличието на корен комплект компютър. Това е да се открие наличието на злонамерени процеси на системата прикрито, необходими за събиране на резултатите от различни диагностични инструменти за анализ на резултатите, предоставени от дебъгер на ядрото, и да се сравнят резултатите. A сравнително прост метод за откриване на невидими файлове - проверка на съдържанието на директорията на течаща система Windows, а след това да изтеглите съзнателно "чисти" система, отново, за да изпълни сканиране на директория и сравняват резултатите от двете изпитвания. Потребителите на програмата Microsoft Software Assurance на (SA) могат да се възползват от средносрочен Windows Preinstallation Environment (Windows PE), който е диск за първоначално зареждане, за да стартирате пълнофункционален Windows среда - идеални референтни системи за такова сравнение.

В момента, най-малко една антивирусна компания F-Secure, пусна бета версия на продукта за откриването на корен комплект - това F-Secure Blacklight Rootkit Елиминиране Technology. Без съмнение, скоро ще има и други разработки в тази област.

RootkitRevealer Откриване

Несъответствия, които могат да бъдат открити чрез RootkitRevealer, не е задължително да показват наличието на корен комплект система. Всяка промяна, отнасяща се до регистъра или файловата система, - създаване, изтриване и промяна на файлове или настройки на системния регистър, които могат да възникнат между сесиите сканиране API призовава горните и долните нива могат да бъдат отразени RootkitRevealer като несъответствие. Например, Microsoft SQL сървър Service актуализира периодично клеймото (клеймото) в регистъра, и тази промяна ще бъде включена в доклада, като несъответствие Корен откривател а.

Друг типичен пример са параметрите на регистър несъответствие съдържащи линия терминатор (характер код 0) в името. Тези имена не са напълно видими за API на Windows, така че опциите не са достъпни за редактиране в регентство. Тъй като тези секции са видими за API-ядрен, някои приложения да използват тези настройки, за да се скрие данните за издаване на лицензии и друга важна информация. RootkitRevealer напълно показва тези несъответствия като потенциално корен комплект може да скрие своята зловреден код, дори и в малки количества данни.

Прикриването корен комплект и злонамерени процеси от откривател на Rootkit откриване изискват корен комплект скрие файловата система и структурата на регистъра данни, която ще издаде комплект процеси присъствие корен. Много от тези структури не са документирани, и да ги манипулира, така че RootkitRevealer няма несъответствия, много трудно. В момента все още не е известно корен комплект не е достигнала такова ниво на съвършенство.

Това е само въпрос на време преди разработчиците корен комплект ще намерят други начини за откриване на сканирането факт RootkitRevealer и ще прикрие прикривайки процеси. В отговор на Sysinternals ще издава свои актуализации, за да се запази корен комплект възможности да се открият. Всички продукти за откриване на корен комплект са обект на този вид на целенасочени атаки, и толкова по-популярен става детектор, толкова по-голяма вероятността, че разработчиците на корен комплект ще бъде да го търсят уязвимости. Някои ирония е, че за да се противопоставят на разкриването от програмите на основните комплект-детектор започват да използват технологията, използвана в комплект корен.

Как да се изкорени главната комплекта

Какво да правите, ако имате причина да се съмнявате, че компютърът е заразен със злонамерен софтуер скрити от корен комплект? Ако инструментът за деинсталиране е получена от надеждни източници, като например Microsoft CSS или доставчици на антивирусен софтуер, можете да го използвате, в противен случай това е единственият надеждни средства за преформатиране на твърдия диск с преинсталиране на Windows. Не се заблуждавайте, за сметка на някои програми, обявени отстраняване инструменти комплект корен за борба с файлове тип преименуване, които на пръв поглед могат да се справят с комплекта за корен. Modern корен комплект съдържа вградена защита срещу преименуване освен това си агент просто не може да се открие на отделните компоненти на корен комплект и компютърът ще остане заразен.

Сподели снимки с приятели и колеги

Свързани статии