Олег Lekshin,

Валери Андреев

защита на личните данни - сложен въпрос

Отворени системи идеи даде мощен тласък за развитието на мрежовите технологии, ориентирани за разпределени изчисления на базата на съществуващата ИТ инфраструктура. Имаше пътя от обикновен дистанционно извикване на процедура за архитектурните решения. Можем да кажем, че короната на сътворението в тази област е ориентирана към услуги архитектура (Service-Oriented Architecture, SOA). В системи за разработчици, които се придържат към принципите на SOA концепции, първоначално регистрирани решения на много общи проблеми. Независими, изолирани компоненти на системата (услуги) са слабо свързани. Тяхната задача -garantirovanno върне резултат в съответствие с първоначалните данни и изпълнение на компонент на заявление услуга. От една страна, това е изключително значително увеличава гъвкавостта на системата, но от друга - го прави трудно да се управлява в цялата система като цяло, и по-специално управлението на безопасността.

Както знаете, защита на информацията - сложен въпрос. На техническо ниво в състава му са следните задачи:- идентификация на клиента (или потребителския агент) в системата;

- проверете правата за достъп до защитените данни в рамките на универсално значение контекст (системно) сигурност;

- криптиране на трафика между клиентите и услугите и С;

- гарантиране на целостта на данните.

група стандарти за услуги в мрежата

Към днешна дата, много от въпросите на информационната сигурност в хлабаво свързани ПР достатъчно добре развита. Web-услуги технология, която в момента е в сила, единственото универсално прието реализацията на SOA, е почти напълно стандартизирана, включително за защита на информацията. Има няколко групи от спецификации, описващи как да реши проблемите, изброени по-горе във връзка с Web-услуги. Първият набор се отнася до семейството GXA (Global XML Web Services Architecture) и включва поредица от WS- * спецификации. Втората група се състои от група от стандарти SAML (Сигурност Assertion Markup Language) и XACML (разтегателно Контрол на достъпа Markup Language), разработена от OASIS и се поддържа от Sun Microsystems и Oracle.

Тези стандарти решават два основни проблема:- Създаване на доверие среда за обмен на данни, предоставяне на гаранция за поверителността, целостта и автентичността на предаваната информация.

- Разпространението на общ контекст на сигурността в свободно свързани компютърната среда с един и същи потребител удостоверяване (Single Sign-On, SSO).

строга доказателство за проблема по безопасността в SOA

Тези стандартизирани решения не обхващат всички въпроси, свързани с управлението на правилата за контрол на достъпа (DWP) в свободно съчетани системи. Можем да кажем, че като цяло, проблемът е решен само за управление на прилагането на достъпа (услуги) и специфични приложения за тези информационни обекти - вторични информационни ресурси. Като цяло, обаче, тази информация се противопоставя себе си са резултат от сложни трансформации на данни, получени от ниското ниво на първични ресурси, като например файлове и бази данни, а вероятно и някои други източници на информация. Такива трансформации по своята същност са описание на прилагане на бизнес логиката. Независимо от имота, получени в модел DWP IP за вторични ресурси е невъзможно да се говори за строго доказателство за безопасност и без формално доказателство, че изпълнението отговаря на дадена информация модела.

Втората точка, която не позволява на строга доказателство за системи за безопасност, описани тук, е, че достъпът до действителния основен източник изпълнява същата процес (сървърът на приложения) работи от името на потребител на системата. Системата за сигурност може да следи, от чието име искането е изпратено до приложението, но механизмите за сигурност контекст трансфер в околната среда, която предоставя достъп до природни ресурси от общодостъпни, както се казва, "не се наследяват."

Спомнете си, че по време на ПР с строго доказуем сигурност трябва да се прилага като DWP система за управление, която е математически доказано, че няма да може да се увеличи нивото на достъп, без да се налага на правата. Понякога не се изисква строга доказателство за безопасността и. Тези системи включват интегрални схеми с вероятностен модел на информационна сигурност (IS), който се осъществява управлението на риска & B, въз основа на най-добрите практики.

Въпреки това, съществуват системи, в които с критичността на информацията, която се обработва е толкова високо, че на всички нива на работа и максимална ефективност се изисква С подходящи средства за правна защита. Това най-вече се отнася до информация, представляваща държавна тайна на Руската федерация, както и някои видове информация с ограничен достъп, като например лични данни. Създаването на такива системи, дори и с използването на сертифицирани технологии за интеграция и архитектури, необходими за изпълнение не само доказателство за липсата на приложни проблеми на недекларирани възможности, но също така и доказателства за тяхното стриктно спазване на декларираните свойства на модела на системна информация. След това, като същевременно се гарантира строг доказателство система за сигурност, независимо от неговата информация модел и конкретното прилагане на услуги може значително да намали изискванията за сигурност за приложния слой. За решаване на проблема в такава среда трябва да се направи сериозно изследване IB модел свободно съчетани информационни системи.

Централният елемент в SOA - ESB (Enterprise Service Bus, ESB) или линия

ESB е и среда за обмен на информация между службите и контролиращия елемент в системата, като се гарантира прилагането на обща политика за сигурност на ИС на CE tetsentrirovannoy.

Ние се формулира ESB на изискванията, изпълнението на които ще позволят да се изгради на SOA инфраструктура-информационните системи с строго доказуем сигурност, без да се вземат предвид особеностите на компонентите на приложенията бизнес логика:- Прилагане на системата за управление на DWP обхваща всички от основните средства за достъп до първични и вторични информационни ресурси на един център за управление, в рамките на единен модел на управление, разтегателен DWP. Освен това, необходимо е да се синхронизира потребителски идентификационни данни ( "наследство" ниво на достъп) в ESB и системи, свързани към него.

- Осигуряване на съответствие с някой от достъпа до данните в контекста на сигурността, свързана с потребителя, че началото на процеса, независимо от това дали е местно или дистанционно спрямо самия потребител ( "виртуализация" потребител).

"CPI ™ Юпитер"

Сред индекса на потребителските цени в продължение на много години, проведени изследвания в областта на информационната сигурност в архитектурата на три нива и е разработването на приложения SOA базирани решения за продукта "CPI ™ Юпитер".

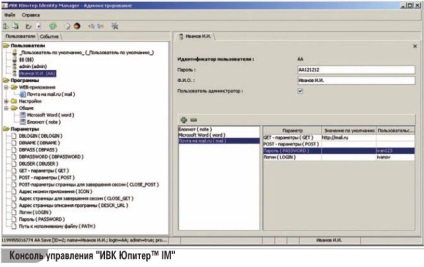

"CPI Юпитер ™ Identity Manager"

В "CPI Юпитер ™ УИ" също се изпълнява важна възможност да следите състоянието на потребителски сесии на свързания с тях прилагането и изпълнението на тези сесии на изхода на длъжностното лице от основните контроли на системата - "CPI ™ Юпитер".

Поради факта, че прехвърлянето на IP подсистема е прозрачен за потребителите ", на CPI Юпитер ™ УИ" може да се види като сървър на приложения ниво на сигурност, която осигурява разграничаване на потребителския достъп до IP приложения. В същото време отказва достъп се осигурява от факта, че служителите нямат никаква информация за техните IP-специфични подсистеми.

Като съхранение IP означава "CPI Юпитер ™ IM" може да използва стандартна база данни, включително Oracle, както и сигурно съхранение на данните, вградени по себе си "CPI ™ Юпитер".

В момента работата е завършена при интегрирането на системи за контрол на достъпа, "VCI Юпитер ™ IM" и ключов -SUBD цялата система (Oracle, и т.н.), Microsoft Active Directory и LDAP. Посрещането на тези предизвикателства ще предостави възможност за изграждане на продукти, базирани на "CPI Юпитер ™" и "CPI Юпитер ™ IM" пълно интегрирано управление на политиката за сигурност в рамките на информационната система и нейните компоненти за кандидатстване.