Инструменти като OpenSSH и OpenSSL, няма нужда от представяне. Това са вечен приятел на всеки администратор и много напреднали потребители. Все пак, не всеки знае за истинската си сила и възможности, натрупани през годините на развитие. Днес ще се отвори много интересни начини за използване на тези програми.

OpenSSH, който замени Спукан Telnet, все още е на първо място сред най-отдалечени системи за управление, благодарение на безопасност и лекота на използване. В състояние да го разберат всички, дори и хромирани чайници, но по-голямата част от потребителите е свързана с минимално от капацитета си. Пропуснете историите за ключовете, пренасочване на порт, прокси сървър и други полезни, но добре познати техники и помисли наистина интересни и не много често срещани начини за използване на този инструмент.

Пълният списък на OpenSSL команди са на разположение, като се използват следните параметри: списък-стандартни-команди, списък-съобщения дайджест-команди, списък-шифър-команди.

Така че, броят на трик един - няколко връзки. OpenSSH в състояние да обслужва много едновременни връзки към една и съща машина. Обикновено, потребителите просто стартирате командата и чакат завършването му, за да започне следващия. За щастие, този проблем е лесно да се избегне, като се раздели една единствена връзка с няколко сесии. Просто добавете в конфигурацията на SSH (

/.ssh/config) след линии:

Можете да създадете колкото се може повече връзки с един и същ сървър, както намерите за добре, и време, за да удостоверите отново да прекарат няма да е необходимо.

Трик номер две - пренасочване връзки. Да кажем, вие не можете да създадете връзка с SSH сървър директно, но можете да използвате за този друг хост, към които имате и SSH достъп. Добави в конфигурацията си в следните направления:

SSH команда домакин създава връзка със сървъра чрез host.com proxy-host.com сървър.

Сега всички връзки минават през HTTP прокси-уточнен.

Трик номер четири - изпитанието на капацитета на мрежата. За да тествате скоростта на връзката, не е необходимо да се инсталира специализиран софтуер, фотоволтаични достатъчно инструменти и доброто старо SSH:

скорост Тестване връзка чрез SSH и PV

Сега целият трафик, преминаващ през host.com, ще бъдат видими в графика прозорец Wireshark на на вашата машина.

Трик номер шест - за прехвърляне на файлове с ниска скорост. Понякога е необходимо да се прехвърлят на голям брой файлове на отдалечената машина, но го правя, така че процесът да не пречи на работата на мрежата. В този случай, можете да използвате cstream инструмент:

Трик номер седем - винаги отворен SSH сесия. Потребителите лаптоп, чиято връзка с мрежата не може да бъде константа, е необходимо всеки път, когато се рестартира на SSH-клиента, когато се появи в мрежата и да го убие, ако връзката се губи. Това може да се избегне с помощта autossh инструмент, който ще поддържа илюзията за постоянна връзка със сървър, възстановяване на връзката, когато мрежата ще бъде на разположение:

Трик номер девет - сравнение Дистанционно файл. Често трябва да се сравни локално и отдалечено версия на довереник, но за да копирате файлове назад и напред, за дълго време и е неудобно. В този случай, можете да използвате следната команда:

Същото може да се направи за двата файла, разположени на различни сървъри:

cpu0: RNG AES

Резултатите от бенчмарк криптографски средства, вградени в платформата на процесора VIA Eden (инструкции за работа с процесори на алгоритъма на блок симетрично криптиране AES):

Трик номер 13 - SSH синхронизация означава време. Ако машината не разполага с достъп до NTP-сървър или на не-инсталирано на клиента NTP да синхронизирате времето между колите може да бъде, както следва:

Трик # 14 - задаване на отдалечената машина за местната пакета. Често е необходимо да се синхронизира двете машини, така че те имат един и същ набор от инсталираните пакети. Стандартните методи го правят трудно, но с SSH-лесно от всякога:

Трик номер 15 - снимка на отдалечения екран. Тя може да бъде много лесно да се получи изображение на X-сървър от отдалечена машина с помощта на стандартен графичен пакет ImageMagick:

За да го запишете във файл, последният отбор, който се заменя с «> file.png»

Трик номер 16 - данни за ускоряване. Ако машината, с която е установена, са очевидно в рамките на защитена мрежа (например дома или офиса), предаване на данни означава, SSH може да бъде малко по-ускорено чрез използването на по-малко силен алгоритъм за криптиране. За да направите това, добавете следните редове в конфигурационния файл:

Трик номер 17 - звуковия изход от отдалечената машина към местната власт. Заедно със снимка на работата на масата за отдалечена машина понякога искате да получите звука. Това се прави чрез банални ДД:

Трик номер 18 - започнете местен скрипт на отдалечената машина. Тя често се изисква да стартирате скрипта на отдалечената машина, но за да го копирате там, че не е необходимо да се извърши следната проста команда:

OpenSSL е защитата и сертифициране на системата за информация, която е разработена в отговор на създаването на SSL, Secure Sockets Netscape. Противно на общоприетото схващане, на OpenSSL не е инструмент за изпълнението на SSL-протокола и може да изпълнява много различни функции, включително бутони за контрол и сертификати, разчитаме на хешове и т.н. Тук е само частичен списък от функции на криптографски процесор ..:

- създаването на RSA и DSA ключове и управление (ЮАР команда, DSA, dsaparam);

- създаване на сертификат x509 формат, формирането на искането за сертифициране, възстановяване (x509 екип, REQ, провери, ва, CRL, pks12, pks7);

- симетричен и асиметрично криптиране (ENC команда, rsautl);

- изчисляване на хешове (dgst отбор);

- Работа с S / MIME (екип S / MIME).

OpenSSL също може да се използва за SSL-проверка сървъри и клиенти, използващи специфични команди sclient и сървър / и да тествате скоростта на различни алгоритми (скорост командване).

Многократно сме писали за работата на пакета OpenSSL, така че ние няма да приеме за стандартните примери за използването му като създаване на хешове и сертификати, и незабавно да се премине към по-сериозни трикове.

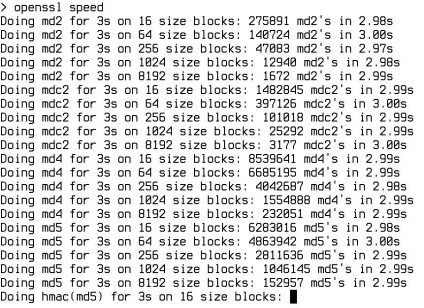

Тествайте скоростта на алгоритми с помощта на командата на скоростта

Времето е пари -

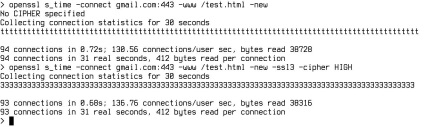

Един от най-интересните характеристики на OpenSSL е, че тя може да задържи основния лихвен процент и алгоритмите, използвани за да се установи със SSL връзка. За това е стандартна команда s_time. За да се оцени скоростта на инсталиране на SSL-връзка, трябва да го прилага по отношение на командния OpenSSL:

Същото може да се направи с помощта на най-трайните алгоритми:

Тези две команди ви позволяват да се определи максималният капацитет пропускателна SSL сървър. Но още по-интересен начин е да се тества всички поддържани алгоритми. За тази цел ние трябва да прибегне до скриптове:

Тази команда позволява определянето на скоростта на връзката с SSL мярка използват различни алгоритми за криптиране, които могат да бъдат използвани, например, SSL сървър настройка. Ако, обаче, като такива, SSL сървър още, че е лесно да се съревновавам с помощта на OpenSSL. OpenSSL-стартирате сървъра на машината сървър:

На клиента изпълнете следната команда:

от страна на клиента

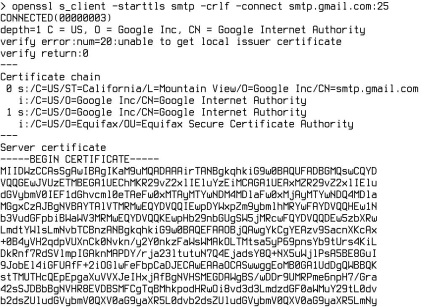

Друг интересен OpenSSL команда - това s_client, който ви позволява да свържете към отдалечен SSL сървъри, за да ги тестват. Най-често използвам тази команда за проверка на датата на издаване на сертификата. За да направите това, трябва само да се свържете към отдалечен SSL сървър, изчакайте, докато на екрана се показва информация за сертификата, а след това го карам през всички едно и също на OpenSSL, за да изолира дата. С една единствена команда всичко изглежда така:

Изолирайте необходимата информация от x509 на сертификат

S_client команда може да се използва за тестване на уязвимостта на сървъра е да се използва не-устойчиви алгоритми за криптиране:

Сървърът не поддържа криптиращи алгоритми нестабилен, просто отказва да се свърже, както го направи в случай на Google сървър. s_client екип също е доста удобен за отстраняване на грешки на различни протоколи (в този случай, тя действа като SSL'nogo Telnet). Например:

криптиране

За криптиране с OpenSSL не е просто мързелив писане, така че ние няма да се съсредоточи върху себе си принципи за криптиране и за това как може да се използва със спомагателни функции. OpenSSL командния ред инструмент е удобен, защото тя е, както и всички други UNIX команди, може да получава входящи данни и има за тях на стандартния изход. В резултат на това може да се постигне с една проста команда, например, сигурен трансфер на файлове по мрежата:

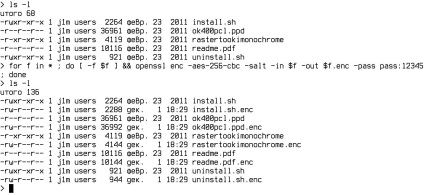

Тя може да се използва, както и различни скриптове за автоматизиране на шифроването на множество файлове (криптиране на паролите в / TMP / PASSWD):

За да декодирате отделни файлове, използвайте следната команда:

За кодиране на цяла директория е по-лесно, разбира се, да се възползват от този проект:

OpenSSL е полезно за генериране на пароли:

А хашиш, генерирани за запис в / и т.н. / ако съществува, можете да направите следното:

Между другото, base64 кодиране е полезна за изпращане на файлове, ако малко не се поддържа:

Когато става въпрос за такива модерни, проверени от времето и широко използваните инструменти, като OpenSSL и OpenSSH, yuniksoidy веднага започват да водят десетки примери за използването им във всекидневния живот. Понякога тези примери изглеждат прости и обикновени неща, но понякога това е просто невероятно находчивост на разработчиците и потребителите на тези програми.

Покажете тази статия на приятел: