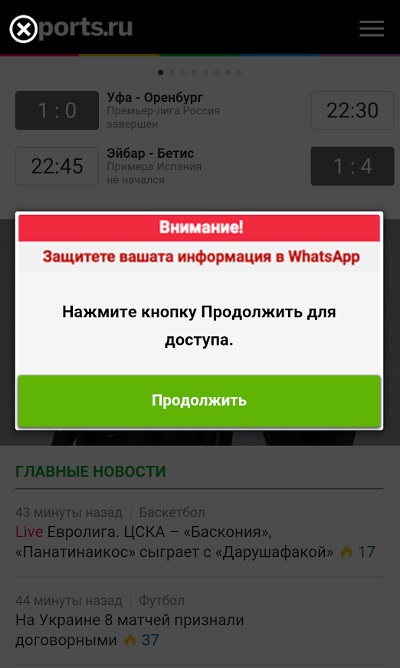

Фишинг измами или да крадат данни чрез копиране на снимки на популярни чуждестранни ресурси току-що влезе в света на мобилните устройства. В тази статия, ние ще обсъдим анатомията на тези атаки, и да знаят точно как хакери успешно нахлуват пари androidofonov потребители.

статистика

Според статистиката, 85% от всички мобилни устройства с един от най-версии на Android, и това не е изненадващо, че по-голямата част от атаки и злонамерен софтуер, насочен точно в нашата любима операционна система. Разбира се, ситуацията не е толкова зле, колкото с Windows преди десетина години, но тенденцията е плашещо.

Разнообразието от фишинг

Тези съобщения се генерират на сървъра страна и да изглеждат по-скоро тромав. Но след като вътре в устройството, атакуващият може да направи по-елегантен и ефективен атака. Нека да видим колко е трудно да се замени приложението Android работи на зловреден му "аналогов".

В свят, досега няма нищо по-универсален от пари, така че трябва да се опита да получи достъп до портфейла. Как да се отпишат парите чрез изпращане на SMS на кратки номера, ние вече каза, че днес ние стигнем до банкова карта.

Почти Google Market

За да убеди потребителя да споделят карта данни, трябва да се възползва от доверието си в най-популярните и познати приложения. Почти всеки инсталиран Android-устройства в Google Play полезност Portal - достъп до музика, филми и други приложения. Това е пълен магазин, което позволява да правите покупки, както и много потребители няма да голяма изненада, ако молбата ви подканва да въведете данни за кредитна карта.

Phishing не е нужно на косъм да изпълнява функциите на Google на пазара - това е по-лесно да пишат приложения, които разширяват възможностите си, без да променят изходния код. Интересно е да се знае как хакери коляно по този начин? Тогава да вървим!

Погрешно е да се опитаме да се разработи приложение, което собственикът на устройството не се използва. Както и при конвенционален инвазия, първо трябва да направи оценка на измамника, той е в каква среда. Разнообразието от фирми, които произвеждат мобилни устройства, е довело до големи промени в самата операционна система. И въпреки че, според търговци, всички те работят на една платформа Android, набор от приложения, които използвате могат да бъдат много различни. В Android, има вграден API, за да получите списък на стартираните процеси - ACTIVITY_SERVICE система услуга.

Google от съображения за сигурност по-ограничени приложения, за да взаимодействат помежду си всяка година. Документацията не е изрично посочено, но за Android версия 4.0 и по-късно тази функция връща списък на само една молба - своя собствена. Не всичко е загубено - в Android е базирана на Linux ядрото, което означава, че имаме конзола. Тя може да се стигне с ръка, като се използват ADB полезност. включени в Android Studio.

Командите са определени от инструментите на инструментариум, работещи с множество аргументи, списък процес к.с. команда се издава.

Резултатът от подобни очаква до заключението, което дава едно и също име на командата Linux - една маса с няколко стойности, разделени от разделите.

Всъщност, това заключение е достатъчно за фишинг информация: Име на процеса, ID, приоритет на изпълнение, и така нататък. Стартирайте инструмента, може не само ръцете, но и в самото приложение - за достъп до стандарт API Шели има клас Shell.

Линукс потребителите често трябва да напиша един ред скриптове, така че да се направи разбор такова заключение за тях не е проблем. Но обектно-ориентирани разработчици по-нежни и със сигурност не искат да се справят с това.

На Githabe вече имаме един проект, в който се осъществява необходимата функционалност. Аз го прави един Rammler Джаред (Джаред Rummler), за което му кажа, благодаря ви. Обработка резултат изпълнение инструментариум е проектиран като библиотека, която може да се свърже директно чрез Gradle.

Принципът на работа остава същият: на изхода е даден списък с данни, но в по-познат формат на ООП.

Цялата информация за стартираните процеси е обвито в един обект AndroidAppProcess клас. Ако се вгледате в изходния код на библиотеката, а след това нищо повече не е там - само разбор конзола изход. За информация относно конкретното приложение, ще трябва да извади груба сила.

Продължение статия е достъпен само за абонати

Бъг в иконата адаптивна отнема Android-устройства в една безкрайна рестартиране

Криптограф ОНИ, атакува японската компания за няколко месеца, може да се окаже Viper

Фейсбук откри фишинг кампания срещу IOS и Android потребителите

Firefox забрани потребители релсови чрез HTML5 Canvas

Свързани статии