Делегиране важно, тъй като те се създаде верига от удостоверяване за деца зони. Ако всички зони във веригата, подписани с помощта на DNSSEC, решение DNS-сървър може да има само една делегация на подписалия (ДП) доверие котва е инсталирана, при условие че записите на Active Directory домейни услуги са на разположение в зоната родител.

С делегацията не винаги е необходимо да се създаде доверие котва за всяка зона, проверява кеширането на DNS-сървър. При определени условия е възможно да се изгради верига удостоверяване (верига на доверие), което е достатъчно, за да има само Active Directory Domain Services създали доверие котва за DNS-сървъра на родителската зона.

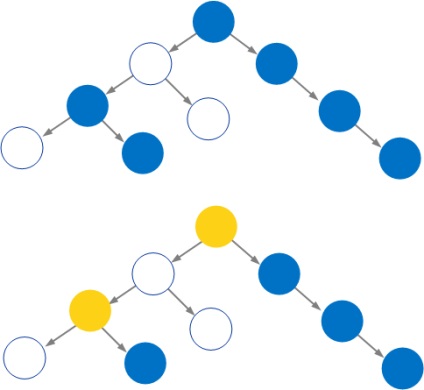

Все пак, ако се прекъсне веригата на доверие дете зона трябва да има свой собствен набор от доверителни котви. Например DNS отговори за подписани A.B.C.com зони може да бъде проверена с помощта на доверие котва за подписа C.com зона, при условие че B.C.com също подписан. Ако B.C.com не е подписана, C.com остров става доверие и сигурност изисква задължителен. Следната диаграма илюстрира този сценарий.

В ситуации, в които се намират островите на доверие котви трябва да бъде конфигуриран да коренът на всеки остров. На предишната схема до момента няма никакви бели зони са подписани, се показват в синьо. От дясната страна на дърво, отрупано подпис; от лявата страна на дървото периодично подпис. Към DNS-сървър, за да бъде в състояние да изпълнява проверката за DNSSEC подписан зони, трябва да конфигурирате доверие котви за райони в жълто.

Можете да добавите допълнителен задължителен доверие за подписани DNS-сървър зони, но доверие анкери за зоната, в жълто са достатъчни за пълна проверка на всички подписани зони.

След подписване на DNSSEC зона, а също и подпис DNSSEC майка зона, делегиране на запис марки следва да се добави към родителската зона и зона за родител трябва да бъде подписан отново. Този процес се извършва всеки път, когато нова детска зона, подписан за първи път или ако зоната на дете преподписа с новия ключ ключ подпис. Ако собственикът на подписания зона, но не принадлежат към зоната на дете, и ако процесът на DNSSEC подпис с редуване на детето зони, трябва отново да влезете в зоната след добавяне на делегацията записва всеки път, когато нов дете зона е подписан. Независимо от това, в процеса на регистриране на няколко зони могат да бъдат оптимизирани, ако имате родител обект и деца зони, които трябва да бъдат подписани.

Както DNSKEY ресурс запис запис на подписалия делегация на ресурсите (DS) може да се използва за създаване на доверие котва за подписа зона. Рекорди на Active Directory Domain Services е по-малък, отколкото DNSKEY за запис, тъй като тя съдържа само хеш на публичния ключ.

Рекорди на Active Directory Domain Services не е добавено към процеса на подписване зона, тъй като някои ресурсни записи, свързани с на DNSSEC, дори и на делегата вече съществува в района. Добавяне на запис в Active Directory Domain Services, трябва ръчно да добавяте или да се внесе. За щастие набор от Active Directory Domain Services Resource Records (DSSET) автоматично се добавя към файла с ключа майстор при подписване на зоната. Можете да използвате този файл sImport-DnsServerResourceRecordDS записи кратката команда, за да импортирате справочни услуги Активни домейни в зоната родител. Вижте. Следващият пример.

В предишния пример, пишете на Active Directory Domain Services за зоната на дете corp.adatum.com, са били внесени в adatum.com зоната на родител от DSSET файл, който е Bc: \ Windows \ system32 \ DNS директория. DSSET файлове са в тази директория, защото местната DNS-сървър е основният ключ за зоната на дете. Ако DNS сървър е главният ключ за зоната на детето не е един и същ компютър като основен авторитетен DNS-сървъра за родителската зона, където се добавят Активни записи Directory Domain Услуги, трябва да получите DSSET файл за зона дете и да я направи достъпна за основната прокси сървър за родителската зона. В допълнение, можете ръчно добавяне на записи в директорията Услугите Active домейни.

За всеки родител зона в една верига на удостоверяване, трябва да се добавят в Active Directory домейни Услуги сметки. Такива като Active Directory Domain записи Услуги за finance.corp.adatum.com бъде добавен към corp.adatum.com за завършване на истинността на finance.corp.adatum.com adatum.com верига. Вижте. Следващият пример.

Ако удостоверяването на веригата се допълва с необходимите делегация във всяка област и пишат на Active Directory Domain Services, добавен към майка елемент, рекурсивни DNS сървъра може да присъства само в доверието котвата на родителска зона и проверка на всички деца зони. В следващия пример, на DNS-клиентът изисква пространство от имена proverkiadatum.com.

Тъй като доверителни котви са публични ключове за съответните зони, доверие котва трябва да се актуализира при промяна на публичните ключове за зоната, например, когато зоната е отново подписан. Освен това, ако доверието котва разпределени след подписването на зоната и зоната става грозен и в бъдеще, трябва да премахнете доверие котви за зоната. Ако доверие котви не се изтрива, когато зоната не е подписан, DNS сървъри, ще продължат да се опитват да покажат отговорите DNS за района, но този тест ще се провалят, и по този начин има DNS резолюция провал за зоната.

Trust котва, които са били включени за RFC 5011 автоматичните актуализации на информацията, съхранявана на файл% WinDir на% \ system32 \ DNS \ RFC5011.csv на DNS-сървър, където доверие котвата.

Например, след подписването secure.contoso.com зона, следните файлове са създадени от главния ключ.

Към момента на подписване на протоколите за DNSKEY-зона ресурси също се добавят към RRSIG зона, наносекунди и други записи. Активни записи Directory Domain услуги, които не се добавят автоматично към зоната.

KEY (DNSKEY) файлов формат е както следва: <имя зоны>

Два ключа са налични във файла. Ако в полето флаг е нечетно число, ключът е от ключово значение ключов-подпис (защитен гише). Ако в полето флаг е ключов четно число е ЗСК. В предишния пример, и двата ключа са KSKs, тъй като полето за флаг 257. Протоколът винаги DNSSEC, което представлява под номер 3, а алгоритъмът е RSA / SHA-256, съответстващ на броя 8.

DSSET (ДП) файлов формат е както следва: <имя зоны>

Ако добавите котва на доверие в Active Directory Services домейни за Active Directory DNS-сървър и записа DS присъства в DNS зона, трябва да се помни, че записите на Active Directory домейни услуги не се добавят автоматично по време на подписването зона - DNS-сървър използва Active Directory Domain Services записи Digest за DNSKEY зона.

Свързани статии