Компанията ESET е предоставила на Microsoft помогне полски CERT и правоприлагащите органи в целия свят, за да се премахнат ботнет Dorkbot, включваща дупка механизъм за CC-контролни сървъри на ботнет.

В допълнение към извършване на обичайните функции на троянски програми, като кражба на пароли от популярната Фейсбук и Туитър, Dorkbot услуги специализирана в инсталацията в компрометирана система с една или повече други зловреден софтуер. Ние фиксирана монтирането на робот зловреден софтуер kakWin32 / Kasidet (Neutrino бота) и Win32 / Lethic. Първият се използва от хакери за DDoS-атаки, а вторият е за спам ботове.

Dorkbot все още е много често срещана в много страни. Всяка седмица видяхме хиляди заразени потребители с този зловреден софтуер и бот пресни проби пристигат в нашата лаборатория на ден. Не е изненадващо, на Dorkbot стана обект на прилагането на закона. За да проверите вашата система е заразен Dorkbot и последващото му отстраняване, използвайте нашия безплатен инструмент за Dorkbot Cleaner.

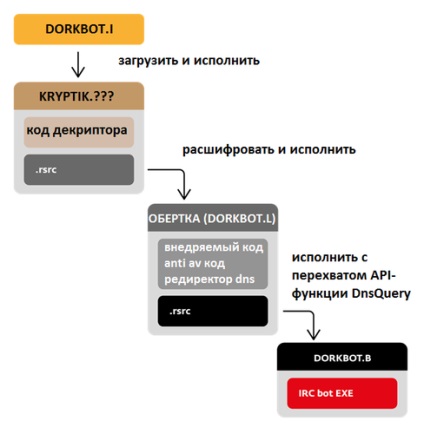

Диаграмата по-долу показва различните компоненти, които се използват в най-новите версии Dorkbot, ние бяхме в състояние да ги анализирате.

Помислете за един типичен процес на инфекция чрез подвижен USB-устройство, което ще помогне да се илюстрира по-добре ролята на всеки модул. От Dorkbot търсения, свързани със заразеното система преносими носители за последващо компромис, много от нашите откривания на този зловреден софтуер проби тя работи добре на сменяеми носители. В същото време те са открити два вида файлове Dorkbot: капкомер изпълними файлове и .lnk-фишинг имена, които показват, капкомер файл.

След инсталирането на злонамерен софтуер, ботът ще се опита да се свърже с IRC сървър и чака за получаване на определени команди на фиксирана канал от нарушители. Обикновено, бота получава команди, за да изтеглите и изпълнява системата на нови злонамерени програми, които са били споменати по-горе.

Ботнет базирани Dorkbot активен за дълго време и хакери успешно го използват и до днес. Инфраструктура CC-контролни сървъри на ботнет е една от тези дейности, които следят специалисти на компанията ESET. Тази информация е много важно да се проследяват промените в поведението на злонамерени програми, както и за съхраняване на информация за това, за целите на използването му от правоприлагащите органи.

* Paypal. *

* Google. *

* Aol. *

* Screenname.aol. *

* Bigstring. *

* Fastmail. *

* GMX. *

* Login.live. *

* Login.yahoo. *

* Facebook. *

* Hackforums. *

* * Steampowered

* No-IP *

* * DYNDNS

* * Runescape

* .moneybookers. *

* twitter.com / сесии *

* Secure.logmein. *

* Officebanking.cl / *

* * Signin.ebay

* Depositfiles. *

* Megaupload. *

* Sendspace.com / вход *

* Mediafire.com / *

* Freakshare.com / вход *

* Netload.in / индекс *

* 4shared.com / вход *

* Hotfile.com / вход *

* Fileserv.com / вход *

* Uploading.com / *

* Uploaded.to / *

* Filesonic.com / *

* Oron.com / вход *

* What.cd / вход *

* * Letitbit.net

* Sms4file.com / *

* Vip-file.com / *

* Torrentleech.org / *

* Thepiratebay.org / вход *

* Netflix.com / *

* Alertpay.com / вход *

* Godaddy.com / вход *

* Namecheap.com / *

* Moniker.com / *

* 1and1.com / XML / конфигурационния *

* Enom.com / вход *

* Dotster.com / *

* Webnames.ru / *

*: 2082 / вход * (евентуално насочване вашият бизнес)

*: 2083 / вход * (евентуално насочване вашият бизнес)

*: 2086 / вход * (евентуално насочване GNUnet)

* * Whcms

*: 2222 / CMD_LOGIN * (евентуално насочване DirectAdmin)

* * Bcointernacional

* * Members.brazzers.com

* YouPorn. *

Участници

Свързани статии