DNS Амплификационни DDoS: Анатомия на атака и защита. част 2

Продължение голям разговор за особено силен вид на DDoS-атаки чрез «DNS-размисъл и армировка пакет» (DNS усилване DDoS. И все пак понякога се нарича DNS отразяват атака). Препоръчваме ви да бъдете сигурни, за да се запознае на първата част на тази статия е да се разбере структурата на най-достоверно атаката, в противен случай много полезни съвети, разяснения по борба с по-нисък риск от не добре разбрани.

Добре, след като част от необходимата теория в първата част - обърнем към практическата част на анти-паразитни DNS-транзитния трафик. и което го прави възможно да се генерират "мултипликационен ефект" от този тип е много опасно DDoS, в които всеки от нас може неволно стават съучастник.

DNS по превенция

В този момент, че има смисъл да се спре малко, за да се отрази на всички по-горе по голите фигури. По този начин, според изследователската компания Nominum. мрежата е установено, най-малко 10 милиона от DNS сървъри, конфигурирани в «отворен за преобразуване» режим.

От тях около 2 милиона позволи извършване на рекурсивни запитвания чрез самия принцип на никого. Като цяло, 71% от всички изследвани отдалечено от компанията обществеността на DNS сървъри за да имат тези или други грешки в настройките, ще трябва да се вземе предвид, че автоматично да проверява само най-основните и често срещаните проблеми от този вид. Гледайки тези статистически данни е видно, че на линия по-трудно да се намери правилно конфигуриран DNS, отколкото уязвими.

Осъзнавайки сериозността на ситуацията, нека първо се опитайте да се изброят типичните симптоми при операция DNS, които сигнализират за неговото мълчаливо използване като ретранслатор паразитни трафик, като част от една атака схема Бащата:

През последните години, започват да се разпространението на така наречените "мързеливи ботнет", състояща се обикновено от голям брой лица (от сто хиляди до един милион глави), които монотонно "чукане" с много ниска интензивност (например, един пакет за 3 минути).

Като се има предвид огромния им брой, жертвата все още задавяне с общото натоварване на тежестта, докато той "зомби", когато такава стратегия е не само по никакъв начин не се преструва на заразения хост, но и значително усложнява тяхното откриване на целевата страна.

Ето защо на администратора е най-добре да не разчита на никакви външни симптоми на паразитни дейност. и да се съсредоточи в началото на DNS-сървъра е зададен правилно

1. Файлът /etc/host.conf добавите нова линия, за да се противопостави на фишинг:

2. След това отворете /etc/named.conf на файла, за да забраните рекурсия на сървъра:

повтарящи се заявки ще се приемат само в момента. Ако е необходимо, тъй като по-гъвкаво решение, можете да използвате опцията позволи-рекурсия. който определя списъка на известни доверени хостове от която искания могат да бъдат преработени рекурсивно.

3. Поставете в един и същи файл следните редове:

4. След това допълнително засилва устойчивостта на подправяне:

Този вариант включва режим, в който идентификаторите на DNS-заявките са избрани на случаен принцип.

5. Изключване на донесе-лепилото:

6. Забранете динамично актуализиране на зони, както следва:

7. Също така тук, уверете се, че сте забранили на уведомлението и трансфер на домейни зони на вашия сървър за всеки, в списъка на ACL блок списък с доверени сървъри, които можете да се предпазите от някои потенциални измами:

8. Ако е възможно настройките че винаги е добре да се използват нови, по-мощни механизми - като например разширяването на DNSSEC за да се осигури по-голяма защита и възможности за DNS-сървър.

Като алтернатива на предишния пример (зона за трансфер), можете да използвате TSIG, тук е един пример за тази конфигурация:

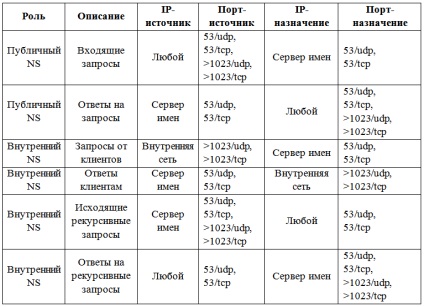

9. Не забравяйте да се извърши предварително филтриране DNS трафик за тази таблица по-долу съдържа всички характерни случаи. Имайте предвид, номерата на портове - често срещано погрешно схващане гласи, че DNS заявки са прокарани през 53 / UDP, и зона за трансфер - чрез 53 / TCP. Тя е само "полуистина": 53 / TCP може да се използва за "дълги заявки", и версии са активно използвани BIND 8/9 портове над 1023 операции искания.

Отново, ако е възможно, опитайте да използвате най-новите и най-мощните инструменти за контрол на трафика в BIND, като новата "защитна стена за DNS» - DNSRPZ (DNS Политически отговор Zone), както и DLZ шофьори - един чудесен начин за организиране на снимачната площадка на конфигурационни файлове и настройки.

Инструменти за проверка и наблюдение на DNS

В заключение, ние и специализирани инструменти DNS-тестване на услуги, които не само позволяват да се провери точността на всички по-горе настройки, но също така да бъде в състояние да създаде постоянен контрол върху работата на DNS-сървъра подчинение на вас.

Кратко резюме

Като част от тази статия преглед на две части, ние имаме само само някои, повечето опции и последствията от неправилна конфигурация на DNS сървъри по примера на един широко разпространен вид на DDoS-атаки (в който можете да стават жертви, така и неволни съучастници в него). Също така подчертава опасността от неконтролирано обмен DNS трафик с външния свят като пример за възможностите за капсулиране протоколи като «IP над DNS».

Опитах се да не само да обърне внимание на това не са най-популярните теми сред администраторите, но също така и да предложи основен съвети и инструменти, за да се отговори на тези общи проблеми в реалния живот.

"Дойдох да ви от бъдещето с искане да се спре дейността си"

OMG, хванах друг "най-секси в света," Руска hakersha

- Skynet »О-па. Събудих се! P onimayu. =) Това се случва. )) Нормално момиче, така че какво, че падне някой от който започва и продължава, някой, който да спира дотук. Th ymetsya те не, не ми харесва - otmolchis, свободата на словото не е отменено.

- Skynet »Keur, но като вас. www.fb.com/sky3133 7 Въпросът е, вие сте Нее нужда от него.

Заобикаляйки всякакви защитни стени: изпращане IP чрез DNS трафик

Предни бойци незабелязано

- Skynet »Съгласен съм, всеки се крие. Кажи на и се смее. Аз не знам моята \ вашето щастие или мое съжаление, няма да повярвам. "Аз \ си го" - не пиша отделно, защото мисля, че това е неделима. Не лъжа. Причината и мотив: в.

Груповото финансиране стил Bitcoin

Свързани статии