Винаги съм се чудел какво е толкова лесно да се EzVPN, което позволява на Cisco му се обади :) Настройка на сървъра може да бъде много, много кичест, но коренно различно от Сайта на сайта до не толкова много и те са в т.нар ISAKMP / IKE фаза 1.5, и по-специално в Xauth на механизъм.

Cisco Easy VPN използва две понятия - Cisco Easy VPN сървър и Cisco Easy VPN за дистанционно управление (Remote Agent). Агентът може да действа като някои рутери, ASA ITU машини с Cisco VPN Client. OS X и iPhone / iPad, има вградена IPSec клиент поддържа Xauth (миеща мечка).

Няма да се спирам върху конфигурирането на Cisco Systems Easy VPN Client, но ще покаже как да конфигурирате рутера като това на клиента (което само по себе си не е много важно, тъй като разнообразието на други технологии, които осигуряват свързаност отдалечени места, но може да бъде полезно за разбиране механизми за взаимодействие).

Конфигуриране на сайта до сайта не е много по-различен от отдалечен достъп. Подобни го моменти - първата фаза на политиката ISAKMP / IKE, трансформират комплекти, динамичен статични карти за шифроване. На тези неща, аз няма да навлизам в подробности, ако желаете, след това отново прочетете статията по VPN'ah на сайт към сайт. И така, да започнем, като се започне с конфигурацията на Easy VPN Server.

Ние определяме от Акра

Екип ааа нов модел включва ААА на рутера.

ааа удостоверяване вход позволява на потребителите да преминат Xauth удостоверяване (така наречената фаза 1.5) на рутера. authentication_list той ще се използва по-нататък, като един от параметрите или ISAKMP крипто картата профил. локална база данни на потребителя могат да бъдат използвани в метод (в този случай основата е изпълнен с потребителско име командния ...) и / или сървър радиус. Можете да посочите няколко метода за удостоверяване, че рутера ще се използват по начин, определен от вас.

разрешение ааа мрежа AAA сървър означава, че ще се използва за обработка на IPSec отдалечен достъп политически групи. Можете също да укажете локална база данни, база радиус или и двете.

Създаване на групи

Обяснение очевидни настройки пропуснати.

архивиране-портал - разказва архивиране клиент Easy VPN сървъра. Можете да посочите до 10 сървъра.

спаси и парола - дава възможност на клиента да спаси парола, която сте посочили по време на удостоверяване (Xauth).

PFS - опция, показващи, че се създава нова двойка ключове, използвайки алгоритъм DH ще бъдат използвани за всеки обмен на втората фаза

достъпа ограничават - показва, интерфейсите, които потребителите могат да използват посочената група да прекрати сигурни канали.

група заключване - опцията, която принуждава клиента да влезе не само на потребителско име и парола, но също така и името на групата предварително споделен ключ.

динамичен Статичните Crypto карти

Последното нещо, което - е да се свържат всички настройки в картата на крипто и да ги приложите към правилния интерфейс.

Dynamic крипто карта

Статично крипто карта и Xauth

За начало трябва да се свърже динамична карта за шифроване със статично крипто карта:

Ако планирате да използвате, и динамични и статични крипто карта, номера на присвоява динамично карта е по-висока от статична. Едновременни S2S работа VPN отдалечен достъп (функционални ISAKMP профили) ще бъдат обсъдени в следващата статия.

Ние посочи рутера къде да намеря данните за удостоверяване на потребителя:

После реши кой трябва да започне налагането на правилата IKE Mode Config - сървър (инициира ключ) или клиент (отговори ключ):

Софтуер и хардуер Cisco Easy VPN клиенти се инициира IKE Mode Config. Ключ започне очевидно остава за съвместимост с някои по-стари реализации на протокола.

Освен това, можете да определите времето, през което се дава на потребителя да премине удостоверяване командни крипто ISAKMP Xauth timeoutseconds. Стойността по подразбиране е 60 секунди.

мониторинг

покажем крипто сесия група - показва активната група и броя на свързаните клиенти

шоу крипто сесия кратко - показва активни потребители и групи

В тази конфигурация Cisco Easy VPN сървър отново и след прилагане на статична карта за шифроване на интерфейса, потребителите Cisco VPN клиент лесно би трябвало да може да се свърже с мрежата. Конфигуриране на клиенти аз пропуснете поради своята очевидност, но на хардуерната конфигурация на клиенти, да обсъдим по-подробно.

Конфигуриране на Cisco Easy VPN Отдалечен

Като Cisco Easy VPN клиент може да бъде не само клиентите на софтуер, но и доста пораснали рутери. Създаване тях е съвсем проста в сравнение с сървъра и единственото нещо, което трябва да имате предвид е три режима Easy VPN клиент - режим клиент, режим разширение на мрежата, за разширяване на мрежата плюс режим.

Основното ограничение на режим клиент е, че устройствата или потребителите, които са зад Cisco Easy VPN сървър не могат да инициират връзки с устройства, които са зад Клиента Cisco Easy VPN. В режим клиент NAT / PAT се настройва автоматично.

Пряко създаване е както следва - за определяне на DHCP басейн (по избор):

Създава Easy VPN клиентски профил и активирана на интерфейса:

Ако профил група от сървъра на Easy VPN е конфигуриран без опция спести-парола, която позволява на клиентите да спестят паролата си, е използването на клиентски настройки

няма. Вие ще бъдете помолени да предаде в потребителския режим или режим EXEC въведете потребителско име и парола с командата крипто IPSec клиент ezvpn Xauth на.

откриване и наблюдение на провал Cisco Easy VPN Client (Remote)

покажем крипто IPSec клиент ezvpn - показва информация за текущото състояние на активните тунели, включително политиката, получена от сървъра по време на IKE Config режим.

Проверка на IP NAT статистика - показва клиент NAT / PAT работи в обстановка режим клиент.

отстраняване на грешки крипто IPSec клиент ezvpn - помага да се идентифицират проблеми в конфигурацията на Cisco Easy VPN.

ясно крипто IPSec клиент ezvpn - премахва всички активни тунели.

Е, традиционно сочни конфигурации за пациента:

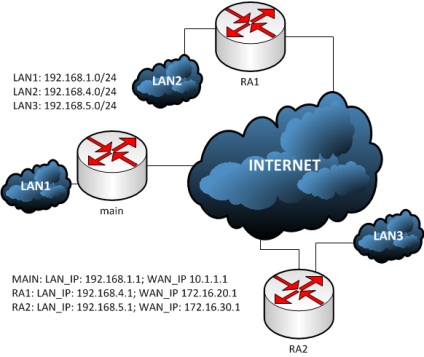

Според легендата, RA1 работи в режим клиент и групата, към която принадлежи, се прилага ACL, които му позволяват да изпращате трафик, който не е предназначен за 192.168.1.0/24 да заобиколят безопасно предаване на данни канал. RA2 работи в режим на разширение на мрежата и на целия трафик ще бъде изпратен в криптиран канал.

Основната (Cisco Easy VPN сървър) конфигурация:

RA1 (Cisco Easy VPN клиент) конфигурация - режим на клиент:

RA2 (Cisco Easy VPN клиент) конфигурация - режим разширение на мрежата:

Ето такава Easy VPN на Cisco Systems.

Свързани статии