Определено, никой не може да каже дали тази схема е в състояние със съществуващия брой на DNS основни сървъри, за да издържат на DoS атаки в случай на използване на бот мрежи с милиони домакини.

Да видим какво "добрите", които са отговорни за изпълнението на DNS основни сървъри в опозиция на "лошите момчета", които биха могли да атакуват сървъра.

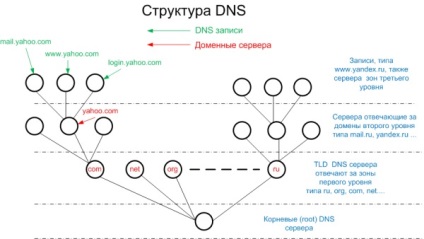

За да се разбере защо е атакуван от корен DNS сървър, трябва да се разбере как работи системата. Графично, DNS структура правилно просто да се представи като дърво.

Кеширане е от полза за всички. По-малко искания до корен и TLD сървърите, по-малко трафик харчи доставчик на DNS сървър, по-малко време клиентът чака отговор от DNS сървъра на доставчика.

В глобален аспект,-силен положителен ефект от кеширане са корен на името на сървъра. И все пак, благодарение на кеширане на тежкия товар в DNS е необходимо, а не на основните сървъри, тъй като те предоставят информация само за сървърите на TLD, и сървър-TLD, тъй като те трябва да дадат отговори на исканията на стотици като коренът на север, а от милион домейни. TLD Северна обикновено силен корен, както по отношение на капацитета на мрежата, осигурявайки им функциониране, както и от гледна точка на изчислителни ресурси на сървърите.

Технически, това е по-лесно да се запълнят TLD сървъра. Все пак, въпреки това, нападението често, това е коренът сървърите, така че да се намали клон, дори и много голям, като COM, нето или орг. просто Отсечете дървото, но не и цялата DNS. След убийството на корен, ще се постигне максимален ефект.

Въз основа на знания за кеширане, можете да направите още една интересна находка. Ако в същото време, за да изключите всички коренни сървъри, Интернет не е умрял веднага. Проблемът обаче за много крайни потребители ще започне почти веднага. В момента всички корен DNS сървър като цяло се третира десетки или дори стотици хиляди заявки в секунда.

Като цяло проблемът с разпределени DoS атаките срещу корен DNS сървър не е, че те не разполагат с време за обработка на заявки. Основният проблем е, че те не са на разположение в мрежата. В действителност, за да доведе до отказ на услуга в цялата система на DNS, нападателя достатъчно едновременно извадят от строя 13 географски разпръснати точки на мрежата. Разбира се, че е възможно да се регистрират няколко десетки сървъри като корен. Въпреки това е трудно от гледна точка на това, че ще бъде необходимо да промените настройките на софтуера на всички клиенти. В допълнение, такава система не гарантира рационалното разпределение на трафика между основните сървъри.

Друг конфронтация решение разпределени DoS атаки в момента се прилага силно мащабируем система, която използва anycast. Помислете какво е то.

Anycast дума, образувана от две английски думи всякакви - такива, актьорски състав - хвърляне, или от гледна точка на мрежа излъчване. Най-общо, методът на мрежа излъчване са 4 - излъчване, мултикаст, с единично и anycast.

Ако отворите Уикипедия на гласове съм ще видите, че има 4 красива рисунка ги илюстрира. Аз ще си позволя да ги използвате.

За да се разбере как е необходимо anycast да има разбиране за това как маршрута работи в мрежи, използващи IP свързаност.

Ако две домакини, които участват в обмена на данни помежду си са на различни подмрежи, а след това на пакетите се доставят между тях чрез осъществяване на конкретни функции мрежови устройства, наречени рутери.

Често, две отдалечен хост в Интернет, свързани излишни връзки. От време на време, пакетът от данни, изпратени от хоста А може теоретично да достигне Хост В десетки различни начини. Не е това, че ако един пакет от хост А е преминала през три специфични рутер, за връщане пакет от приемащата Б ще дойде през същата рутера 3. Наличието на излишни връзки 2 дава големи предимства, първият - провала на една от връзките няма да означава липса на приемащата група, а вторият - на товара в предаване на данни може да се разпределят между различните канали, в резултат на цялата честотна лента на увеличения на мрежата.

Все пак, това е по-скоро изключение, отколкото правило.

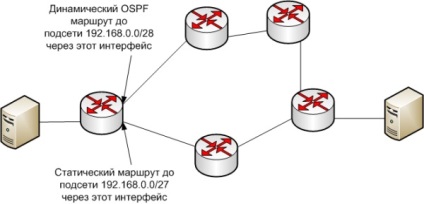

Това е смешно, но дори и опитни в мрежа не винаги са ясно представляват, който служи като критерий за вземане на решение за посоката на пакет за определен маршрут. Най-простият задачата от картинката по-долу ги въвежда в скърцане на спиране.

Въпрос: пакет от 192.168.0.2 домакин отива в горната или долната интерфейс?

Правилният отговор - от върха. Защо? Тъй като изборът на най-добрия маршрут последователно предизвика следните 3 правила.

2) Ако префиксите са равни, а след това по маршрута с по-висок приоритет маршрута протокол.

3) Ако префиксите са еднакви и протоколи, след това, вътрешна маршрутизация протокол показател.

В този пример, първото правило е работил.

А сега малко по-подробно. Какво е префикс? Префикс е метод за описване на подмрежа. Представката се състои от две части, в ляво - идентификатор на подмрежата, нали - дължината на идентификатора.

Маршрутът се използва за описване на подмрежата префикс, но не идентификатори подмрежи и маски. Записване 192.168.0.0/28 описва подмрежа префикс, който последователно 28 единици (дължина префикс), което е еквивалентно на писане маска 192.168.0.0 255.255.255.240. Като цяло, има няколко едва доловими разлики между материя, но маски се използват за изчисляване дали домакинът се отнася до конкретни подмрежата префикси се използва за описване на важна информация за маршрутите за местоположението на подмрежи. Има някои, които не са от съществено значение в този контекст различия.

Маршрутите могат да бъдат направени химикалки в конфигурацията на маршрутизатора, той се нарича статично маршрутизиране, и може да се появи там автоматично с помощта на динамични протоколи за маршрутизация.

Основният принцип е прост динамично рутиране. Всеки рутер е наясно с няколко мрежи на разположение през него. След включване на динамични маршрути съседните маршрутизатори започнат да обменят достъпни чрез тези мрежи информация. В крайна сметка, всеки рутер има цялостен преглед на всички подмрежи в рамките на автономната система за маршрутизиране след пълен обмен на информация за маршрутите (например, какви са подмрежата, чрез който интерфейси са на разположение, колко далеч се намират). Ако се появят определени събития, като например връзката между маршрутизатори се губи, или прави / отстранени някои подмрежа, таблицата за маршрутизация се преизчислява автоматично.

Няколко думи за приоритетите на протоколи за маршрутизация. Статично маршрутизиране има най-висок приоритет, различните динамични протоколи за маршрутизация всяка от тях има приоритет. В примера по-горе, ако подмрежа префикс мач, пакетът съгласно второто правило, ще бъде прехвърлено през долния интерфейс. Обхватът на протоколи за маршрутизация е местните приоритети за всеки рутер. Ако рутер A е получил маршрут за 192.168.0.0/28 мрежа чрез статичен маршрут, и рутер B получи маршрут 192.168.0.0/28 от рутери А и С на OSPF, на рутера B при избора на приоритети се ръководи OSPF показатели. Това означава, че рутера няма значение как разбрали за определен маршрут съседите, то е само важни, тъй като това, което е научил за него.

Сега е необходимо да се обясни какво метриките на протоколи за маршрутизация. Показателите са някои вътрешни атрибути на маршрутизация протокол, въз основа на които се вземат решенията за изпращане на пакет от това, което по друг начин. Ако използвате статично маршрутизиране, че е естествено, показателите, които определят ръчно, когато предписват по маршрута. В случай на динамични маршрути показатели, както и по маршрута, най-често изчислява автоматично, но те също могат да бъдат променени и ръце, което води до рутера, за да хвърлят торбите върху желаната път.

Различни протоколи динамично рутиране показател, изчислен по различни начини. Да вземем например повърхността на маршрут критерии за подбор протокол OSPF динамична маршрутизация.

OSPF - Open краткия път от една страна, умишлено го може да се преведе като най-добрия (курса) - с най-малко достъпен начин. Това означава, че в случай на равностойни (скорост) връзки между мрежови възли, изберете маршрута с най-малък брой маршрутизатори, през които ще последват. На дължината на пътя влияе на скоростта автоматично, която работи на интерфейса. Например, ако интерфейса работи при 100 Mbit / в скоростта, пътят към съсед е равно на 1, ако 10Mbit / C, ще бъде равна на 10, и т.н. Засяга разстоянието и можеш да се справиш. За да направите това, просто трябва да се регистрирате на опция честотната желания интерфейс (капацитет), което не се отразява физическото скоростта на интерфейса, но ефектът върху процеса на вземане на решения за маршрутизация.

В заключение, бих искал да се обясни защо правилото за маршрутизация се задейства в това, но в различен ред. Всъщност, всичко е много просто и логично.

Правило номер 1.

Правило номер 2.

Metrics на различни протоколи за маршрутизация не са сравними. Тя е много по-лесно да се даде приоритет на един маршрутизация протокол върху друго, това, което не е ясно, че да съответстват на приоритетите на показателите на различни протоколи за маршрутизация.

Правило номер 3.

Това е третият, защото първите 2 места вече са заети J

За да се разбере как да се организира anycast IP мрежи, разбиране на принципите на операцията по маршрута описан по-горе е достатъчно.

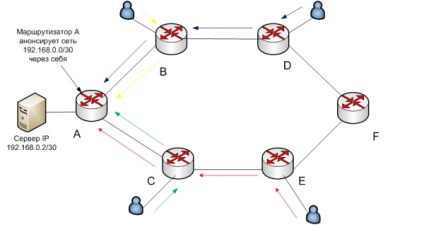

За описание на работата, помислете anycast мрежа, в която работят динамична маршрутизация протокол с най-опростената логика за маршрутизиране от различни места, за да бъде домакин на 192.168.0.2.

Предполагаме, една и съща работа OSPF, където връзките между рутерите имат една и съща честотна лента и параметър честотната лента никъде конфигуриран. Критерият за избор на пътя в този случай е само броя на маршрутизатори, през които трябва да преминат на пакетите. Стрелките в различни цветове, определени път пакет, за да стигнат до сървъра.

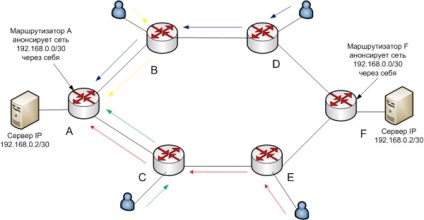

И сега, за същата тази мрежа ще включва още един физически сървър с една и съща ПР на рутера F. Това рутер, от своя страна, ще принуди да обявим същата представка чрез.

Очевидно е, че в този случай, част от трафика ще отидат в един и същ сървър, в друга част.

По този начин, два или повече различни, но еквивалентни сървъра с еднакво IP може да бъдат включени в различни отдалечени в географско отношение. Такава схема не противоречи на принципите на маршрута, но бих казал, че това органично се вписва в тях.

Що се отнася до крайните потребители, за тях, такава схема е прозрачна, което е повече, те се възползват от това, тъй като по-малък е броят на рутери пакет взема, толкова по-добре по отношение на закъсненията. Що се отнася до anycast сървър, който също е прозрачно за тях. Те работят както с единично предаване-ите.

В тази схема, има само една засада. Да кажем, работещи чрез рутер B шейкове чрез FTP голям файл от сървър с рутер А. По това време, връзката между А и Б е прекъсната. Ако не беше за anycast-добре, таблицата за маршрутизация на възстановен, така че чантите ще ходят на байпас, но все пак стигна до сървъра минава през А, и инжектирането няма да бъде прекъснат. В случай на anycast-ти потребителски превключва на сървъра, работещи рутера F. От FTP транспорт слой използва TCP, която е насочена към сесията, а след това се изпомпва до потребителя е прекъсната. Няма да обяснявам подробно защо това е така, тъй като това е извън обхвата на тази статия. Като цяло, за възможността за нормално ползване на сесията ориентирани протоколи с схеми anycast-и, от глобална гледна точка на функционирането на интернет, експертни становища бяха разделени. Някои вярват, че не е препоръчително, тъй като изпълнен с чести "пропадания" (което много малко хора могат правилно да обясни защо по-рано не е имало прекъсване, но сега те имат J), докато други казват, че значителен "разбива" не това ще и го докаже на практика.

Наличието на множество протоколи за маршрутизация в мрежата и различните показатели в отчетите не се отразява на цялостното здраве на anycast-те, тези параметри могат да се отразят само на натоварването на даден сървър, както ако се свързва към и изключване от този потребител сървър с достъп до мрежата чрез различни рутери.

Сега нека се върнем към нашите овце, това е, корен DNS сървъри.

Как да работим с anycast глобално същите, както в локални мрежи. The World Wide Web като динамичен маршрут протокол BGP се използва.

изкопае + norec @X .ROOT-SERVERS.NET HOSTNAME.BIND CHAOS ТХТ

Ако имате възможност да даде тези инструкции за различните географски отдалечени сървъри в мрежата, тя може да бъде лесно да се види, че исканията от различни автономни системи идват с отговори на различни физически сървъри.

Бих искал да подчертае различните топологии, използвани от различните организации, отговорни за основните сървъри. Преди да опиша това, което топология се използва, трябва да въведете 2-те понятия anycast DNS сървъри. Има така наречените местен корен anycast сървър и глобалната anycast корен сървър. Global сървър - сървър, който е на разположение на световните граници, така че теоретично всичко в интернет, обаче, чрез регулиране на BGP показатели всеки един от тях е достъпен само от определени места. Местните сървъри са достъпни само за клиенти в следващите няколко доставчиците да ги. Регламент на това, което е на сървъра глобална или локална BGP се занимава. Според това, което сървър (местно или глобално), както и в това, което пропорции, използвани при организиране anycast, разграничат кръг 3.

Еднородна (плосък) - състои само от глобалния сървър се използва за J-корен сървъри.

Йерархична (йерархична) се състои от няколко географски близо разположени глобален сървър и множество локални сървъри, използвани за F-корен сървъри.

Hybrid (хибрид) се състои от географски разпределени глобални разпределени сървъри и локални сървъри използват също за K-корен сървъри.

Както можете да видите, между различните организации, отговорни за основни сървъри са различни подходи. Всяка една от веригите е ефективно, кое е по-ефективно въпрос не се отнася конкретно за края.

Според всички доклади, резултатите от тестовете потвърждават ефективността на работата за anycast DNS основни сървъри в Global режим, проблемът с DNS, използвайки TCP не от съществено значение.

Според проучването, проведено за идентифициране на ефективността на разпределението на трафика в световните основни сървъри в рамките на, установи следното: Сървърите са разпределени ефективно от гледна точка на географското положение на потребителя (а оттам и от гледна точка на време да изчака отговор от сървъра).

Фактът, че сървърът е географски разпределени DoS атака ги прави по-трудно. Bot мрежа, която е в състояние да се изведат всички коренни сървъри също трябва да бъдат разпределени в световен мащаб. В крайна сметка, ако приемем, домакин на мрежата бот на нападателя ще бъде съсредоточено главно в Европа, южноамериканците дори няма да подозират, че в спуфинг атаки корен DNS.

Интернет предоставя богата информация за технологията с anycast, и по-специално използването на него за DNS. По отношение на обхвата на тази статия, аз ще се огранича с това.

Определено, никой не може да каже дали тази схема е в състояние със съществуващия брой на DNS основни сървъри, за да издържат на DoS атаки в случай на използване на бот мрежи с милиони домакини. Едно е ясно, схемата силно мащабируем, и дори ако, въпреки всичко, лошите ще могат да запълнят глобалната система за DNS, добрите момчета ще бъдат в състояние да отговори на това увеличавате. Изглежда, че най-добрите спечелят.

Грегъри Sandul, [email protected]

Свързани статии