1.0Predstavlenie спамърите

1.1Chto е спам?

Докато "спам" - името на съда, съдържащ неизвестно месо, тази дума се използва и от хора, които ги наричат всички нежелани имейли, получени от интернет. Произходът на думата идва от скеч на Монти Пайтън, в който думата "спам" се използва толкова често, че да го удавя всички останали смисъл на думата. Идеята е, че ако Интернет е залят от спам, никой не би бил в състояние да различи къде спама, а когато стандартните потребители на поща.

В тази статия, ние ще използваме думата спам, за да опише непотърсени маса кореспонденция (UBE) и изключителен търговски кореспонденция (UCE). Примери за програми и трупи в тази статия са взети от реални събития, но не са били изменени, за да се запази анонимност.

1.2Kak акт спамерите.

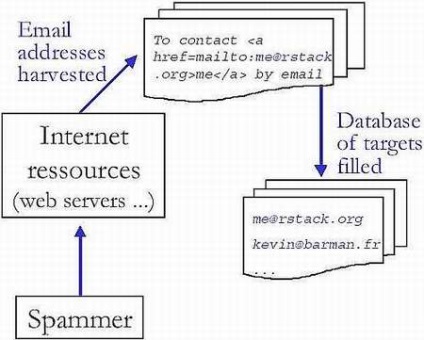

· Събиране: създаване на база данни за жертви в резултат на претърсване на съществуващите пощенски кутии.

· Спам и отворени релета: намери и използва сървъри, които поддържат пренасочване на пощата навсякъде.

Това ще отнеме цяло издание, за да опише всички методи, използвани от спамерите, а в интернет е пълно с отлични ресурси по тази тема, така че нека да насочим вниманието си само към основната част.

1.2.2Otkrytye пълномощници.

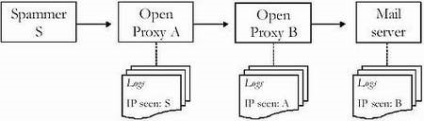

Публична прокси сървър - услуга, отворени към света, за голямо разнообразие от искания, позволява на всеки потребител да остане анонимен, докато пътуват по интернет. Тези пълномощници се използват широко в метрото: Блекхарт (blackhats) и др varezniki Отворени пълномощници са полезни и за спамерите, защото те искат да останат на заден план, изпращане на нежелана поща.

По-долу е пример за TCP сесия записана програма сумтене, представящи тест отдалечен сървър е вероятно работи Earthlink сървър. Клиентът се свързва с пълномощника слуша на порт 8080 (TCP) и не поиска уеб-страница, а вместо това изисква сесия с TCP-SMTP-север (207.69.200.120). На следващо място, протокол SMTP сесия, директно отворен към SMTP-сървъра на (HELO, поща от, RCPT НА ДАННИ, QUIT).

Колкото по-дълго такава верига, толкова по-анонимен спамър, но трябва да се отбележи, че това се отразява на скоростта на връзката.

1.2.3Otkrytye услуги за предаване.

Open Relay служба ( "отворено реле", наричан понякога опасни услуги за предаване или трето лице releynymiservisami) - агент на Mail Transfer (MTA), който получава имейл от "трета страна", дори ако тя не е предназначена за домейна на услугата. Тъй отворени релета да изпращат мейл, който не принадлежи и не са предназначени локален потребител до местоназначението, те се използват от спамери за насърчаване на голямо количество нежелани имейли.

Лошо конфигурирани MTA всъщност дава на вашата система и мрежови ресурси на отдалечен хакер, който получава пари за спам. Често една организация по невнимание препраща спам, може да получите в международната "черния списък" (RBL и др.) Това е много досадни служители на организацията, както и основен доставчик на интернет услуги, който е включен в такива списъци може да загуби част от клиентите си и да регистрира финансови загуби.

2.0Sistemyhoneypotprotiv спамерите.

Цитат на основния проект разработчик Honeypot Lanza Spittsnera (Ланс Spitzner): ". Гърне с мед - един информационен ресурс система, същността на която се състои в неразрешен и незаконно използване на този ресурс"

В тази глава ще разгледаме дали използването на гърне с мед системи в следните случаи:

когато спамърите са свързани с вашите прокси сървъри и ползват услугите им, за собствената си изгода.

когато спамърите използват вашите SMTP-спедиторски услуги, за да ги през купчина нежелани имейли.

2.2Sistemyhoneypoti отворени прокси сървъри.

Един от основните начини, по които спамърите използват, за да получите достъп до сървъра поща е свързан чрез отворени прокси сървъри са получили и свободно позовава всички запитвания. Тези пълномощни действат като щит, зад който се крият спамерите.

Е, не е толкова трудно да се инсталира фалшив прокси сървър система гърне с мед? Не, разбира се, и това е, което ние сега ще разгледаме.

Гледайки през трупите на вашата защитна стена, може би сте забелязали опити за свързване с следните TCP портове:

1080 чорапи прокси сървър

3128 калмари прокси сървър

8080 уеб кеширане услуга

Много смели тийнейджъри с помощта на програма, че те не са създадени, както и на принципа на които те не разбират, сканира мрежата за "интересно" услуга. Много от тях споделят получената информация с обществено достъпни бази данни от отворени прокси сървъри, данни (например вид на всяка търсачка, "списък с безплатни прокси сървъри"). Свържете се с слушане TCP-пристанищата и корабоплаването множество пакети, можете да разберете - ако прокси или не се отваря.

Какво ще стане, ако ние се няколко гърне с мед-ите, които със сигурност ще отговори на входящите заявки? Ние ще бъдем в състояние да заблуди много спамери.

Моят любим гърне с мед, проектирана от Нилс Provos (Niels Provos), наречена Honeyd. За да се създаде фалшива реле сървъра, симулиращи отворени прокси сървъри и отворени релета, можете да използвате следната конфигурационния файл:

Отдалечен хакер да заблуди, че ще трябва да се симулира някои или всички от процеса на прехвърляне на данни.

Като интересен доказателство, ние ще разгледаме Бъбългъм Proxypot, много ефикасен малка програма. Единствената цел на тази програма е измама прекалено натрапчиви спамерите, симулиращи открит пълномощник. За разлика от Honeyd, че не може да се преструва, нищо друго (Honeyd може да симулира нещо); тя не може да се промени поведението на IP стека, и т.н. Въпреки факта, че това е само една програма, тя може да ни помогне бързо да се научи много за спамерите.

В зависимост от уменията на спамър, той може просто да се провери дали прокси открито, или да види - дали тя работи правилно. Не забравяйте, че основната цел на спамър - да печелят много пари. Те не могат да си позволят да губят ценно време губи изпращането на хиляди съобщения. На неговото временно гърне с мед-ах, аз забелязах два типа поведение.

С Proxypot, можете да изберете един от трите начина да заблудят спамерите:

smtp1: разбъркайте добре невярно.

Плюс: не SMTP трафик, който ще продължи изпълнението на мрежата изисква изходящи.

Минус: тя може да заблуди само за начинаещи, и вие трябва да изберете вида на SMTP сървър за симулация. Ако спамър се свързва с пълномощника, моля да го изпрати на сървъра Sendmail, докато си представяте Qmail, той може да подозирате, гърне с мед.

smtp2: да се свърже с недвижими пощенски сървър, четене му 220 банер и може би изпълнение HELP команда, за да разберете версията на сървъра и след това изключете и да използва тази информация в по-правдоподобна лъжа.

Плюс това, ако спамър знаете коя версия на сървъра, той може да повярва, че това е вярно сървъра.

Минус: тя изисква изходящ трафик. Трябва да сте сигурни, версията на сървъра, а не да се превърне в предмостие на този спам или хакерски атаки. Ако SMTP-сървър принадлежи на спамър, то ще забележите, че на сесията през прокси не съвпада с този, който отива на SMTP-сървъра.

smtp3: връзка към SMTP-сървъра на и пропусна всички команди, с изключение на данните и EXPN. И ограничаване RCPT и VRFY.

Плюс: това е най-екстремни симулация и едва ли е възможно да се постигне най-добри резултати, тъй като правилното използване на командата DATA всъщност може да доставят пощата (на който искате да се избегне).

По-малко: като всички симулации, то може да се определи спамър, и възможността за търсене на пръстови отпечатъци (пръстови отпечатъци) остава.

Свързани статии