Linux SSD VPSVysokoproizvoditelnye VPS сървъри с местни съхранение SSD-съвременно оборудване Linux HDD VPSNadezhnye VPS сървъри с HDD-хранилище построен на Windows архитектура RAID10 VPSSozdayte напълно функциониращ виртуален сървър с Windows в рамките на няколко минути! Специализирани serveryMoschnye посветен сървъри осигуряват висока производителност, надеждност и сигурност на данните ви

1 Vcore • 512 • 10GB • 1TB • 200Mbps SSD 1

2 vCores • 1GB • 20GB • Неограничен • 200Mbps SSD 2

2 vCores • 2GB • 40GB • Неограничен • 200Mbps SSD 4

4 vCores • 4GB • 60GB • Неограничен • 200Mbps SSD 8

4 vCores • 8GB • 80GB • Неограничен • 200Mbps SSD 16

8 vCores • 16 GB • 160GB • Неограничен • 200Mbps SSD 32

8 vCores • 32GB • 320GB • Неограничен • 200Mbps

1 Vcore • 512 • 10GB • 1TB HDD • 200Mbps 1

2 vCores • 1GB • 50GB • Неограничен • 200Mbps HDD 2

2 vCores • 2GB • 100GB • Неограничен • 200Mbps HDD 4

2 vCores • 4GB • 200GB • Неограничен • 200Mbps HDD 8

4 vCores • 8GB • 400GB • Неограничен • 200Mbps HDD 16

4 vCores • 16 GB • 800GB • Неограничен • 200Mbps HDD 32

4 vCores • 32GB • 1600GB • Неограничен • 200Mbps

2 vCores • 2GB • 100GB • Неограничен • 200Mbps Windows 4

4 vCores • 4GB • 200GB • Неограничен • 200Mbps Windows 8

4 vCores • 8GB • 400GB • Неограничен • 200Mbps Windows 16

8 vCores • 16 GB • 800GB • Неограничен • 200Mbps Windows 32

8 vCores • 32GB • 1600GB • Неограничен • 200Mbps

Intel Xeon L5630 x2 • 8в / 16т 2.13 / 2.4Ghz • 32GB DDR3 • 2TB SAS Medium 64

Intel Xeon L5630 x2 • 8в / 16т 2.13 / 2.4Ghz • 64GB DDR3 • 2TB SAS x2 + RAID Heavy 64

Intel Xeon L5640 x2 • 12в / двадесет и четири милиона тона 2.2 / 2.8Ghz • 64GB DDR3 • 2TB SAS x2 + RAID Heavy 128

Intel Xeon L5640 x2 • 12в / двадесет и четири милиона тона 2.2 / 2.8Ghz • 128GB DDR3 • 2TB SAS x4 + RAID

Автоматично SSH ключ за удостоверяване

Гарантирането на сигурността на данните - приоритет при използването на услуги от отдалечен достъп до данните. Сървър за удостоверяване с помощта на ключа осигуряват максимална самостоятелност на потребителя, както и създаването на частния ключ, няма да отнеме много време. В тази статия ще разгледаме създаването на ключа, и да се свържете към отдалечен сървър в Windows и Ubuntu Linux среда.

SSH протокол може да се използва като паролата за идентифициране и използване на двойка ключове, единият от които се съхраняват на сървър, а другият - на клиентската машина. И двата метода за удостоверяване имат своите предимства и недостатъци.

удостоверяване с парола

SSH използва различни функции, за да се гарантира сигурността на данните за всеки метод за удостоверяване на потребителя, включително с помощта на парола. Според мрежовата парола се предава в шифрован вид. Това усложнява възможността за кражба чрез прихващане на мрежовия трафик. Паролата не се съхранява на клиентската машина, и празна парола е забранено да се използва по подразбиране. Обикновено сървъра предоставя ограничен брой опити за парола, което прави неефективно използване на грубите нападки, отговаряйки с речника.

Плюсове парола за достъп:

- лекота на употреба;

- няма нужда от специална конфигурация от страна на клиента и сървъра.

Тъй като използването на парола не може да осигури абсолютна сигурност клиент, използвайте удостоверяване на клиента с помощта на ключ, когато се свързвате чрез SSH надежден.

ключ за удостоверяване

SSH удостоверяване чрез бутона по-безопасен удостоверяване с парола, тъй като Тя осигурява по-надеждна идентификация на потребителите. Когато две клавиши се използват за удостоверяване: публична и частна. Публичният ключ се съхранява на сървъра и е цифрова "заключване", който може да се отваря само с ключ, който е на клиента.

Ако някой иска да има достъп до данни на сървъра, то първо трябва да се възползват от цифров ключ на потребителя. Дори хакер да се опитва да играе ролята на посредник между клиента и сървъра, потребителят ще получите съобщение, че данните за домакин е променен и предаването на тази връзка не е безопасно от ключово значение. Спазвайте основното правило на сигурността: частния ключ наистина е да бъде тайна, както от страна на потребителя, и на сървъра. Ако някой е успял на файла с частния ключ, лесно можете да получите достъп до сървъра. Ако в резултат на нападението на някой сървър да има достъп до публичния ключ, той може да се представяте за истинската хост.

Частният ключ може да бъде допълнително защитена с парола. Това значително усложни опитите за хакване, тъй като Необходимо е не само да се възползват от един чифт уникални ключове, но и да ги вземем парола.

Един частен ключ, потребителят може да използва, за да се свърже с няколко сървъра. В този случай, броят на сървърите инсталиран един и същ публичен ключ. По този начин, че клиентът не е необходимо да се използват различни ключове за различни сървъри или помните множество пароли, ако използвате парола за достъп.

Плюсове удостоверяване с помощта на ключ:

- двупосочна двойка ключ за удостоверяване;

- мащабируемостта в множество сървъри;

- сложност прихващане и подбор двойка ключове;

- възможност за допълнителен ключ за защита на файлове с парола или физическото медиите.

Против двойка ключове:

- неподходящо потребителското защита ключов файл не изключва възможността за кражба.

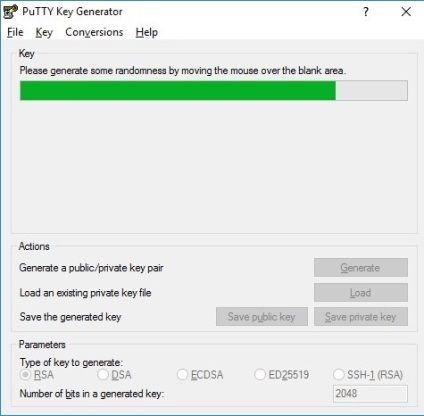

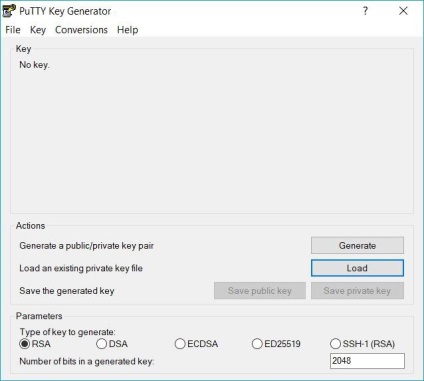

Ключови поколение на клиентската машина работи на Windows

Когато натиснете бутона Генериране, програмата ще започне да се създаде нов ключ. Необходимо е да се преместите курсора или пишете с клавиатурата и случайни герои в прозореца за събиране на произволни данни. Key, генерирани от програмата ще бъде различен от ключа към снимката. Процесът на поколение се показва в лентата за прогрес.

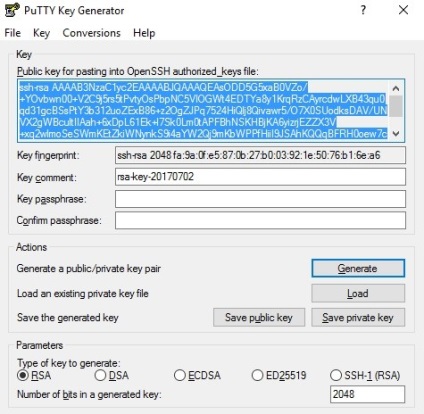

След генерирането на ключа, програмата ще покаже прозорец с публичния ключ и частен шрифт.

Публичен ключ Полето разписани публична част на ключа трябва да се съхраняват на сървъра. В Key коментар прозорец, за да добавите обяснение за ключа. Ако клиентът има няколко клавиши, за да се удостоверят различни услуги, е възможно да се регистрират на името на сървъра, който използва ключ. Необходима е ключ пръстови отпечатъци (пръстов отпечатък), за да се повиши сигурността на точна идентификация и домакин. Когато за първи път свържете потребителят ще получите съобщение, че ключът не е бил използван за идентификация на потребителя. Ако съобщението се повтаря, това означава, че сървърът се промени публични ключове, или някой се представя за домакина.

Полето Ключ парола, можете да зададете парола за ключа. В този случай, когато ключът за удостоверяване на потребителя, сървърът допълнително ще изисква парола. Кликнете върху Запазване лично бутона, за да запишете генерирания ключ. Ако паролата в Key пропуска, не е била определена, преди да я съхранявате на ключа, програмата ще издаде съответното уведомление.

Ключът ще се съхранява във файл с .ppk разширение (PuTTY частен ключ). Този файл трябва да се съхранява на сигурно място, защитени от достъп на трети лица.

Изтеглете публичния ключ към сървъра

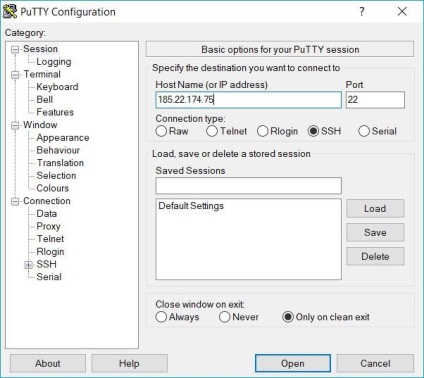

Сега трябва да се зареди с публичния ключ на сървъра, така че можем да се свърже с него с помощта на частния ключ. За да направите това, което трябва да отидете на шпакловка и се свържете със сървъра.

Отворете терминален прозорец, в който трябва да въведете потребителско име и парола. В нашия случай, ние сме влезли като корен.

Бъдете внимателни, когато въведете паролата: символи не се извеждат по време на вход!

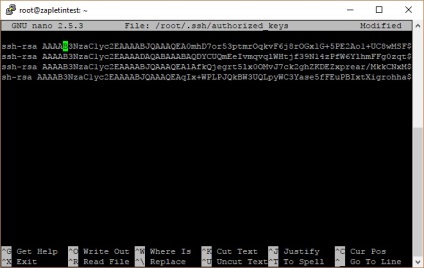

Ключовете на сървъра се съхраняват в папка

Ако програмата ви пита дали сте сигурни, че искате да редактирате файла, натиснете Y. В такъв случай, ако даден файл от други публични ключове, ще ги видите в терминален прозорец.

По време на генерирането на ключа в публичната част PuTTYgen извежда в ключова област на обществеността. Ако не сте запаметяване на ключа, отворете файла с частния ключ в PuTTYgen - програма ще предостави на публичния ключ от частния. Копирайте и го поставете в терминален линия в програмата за нано. Можете да направите това, като кликнете с десния бутон на мишката.

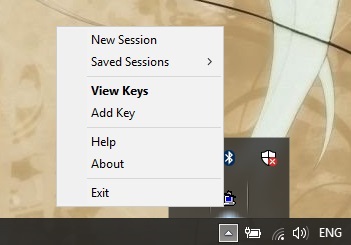

Сега нашата публичен ключ се съхранява в ключов файл на сървъра. С цел да се даде възможност на нас, за да използвате нашия частен ключ за свързване на клиентската машина нужда ревюто полезност. част от пакета PuTTY. След като се започне иконата на помощната програма ще се появи в системния трей. Вие трябва или да кликнете два пъти върху него и да се открие представител или отворите контекстното меню. Изберете Добавяне на ключ и да стигнете до частния ключ.

Сега, частният ключ се добавя към ключовата база данни и сървър за удостоверяване вече няма да поиска паролата. По време на агент за удостоверяване трябва да се изпълнява.

Ключови поколение на клиентската машина работи Ubuntu

генериране на ключов принцип на Ubuntu е по-различно от това в Windows. Заслужава да се отбележи, че пакетът PuTTY на разположение в Ubuntu Linux хранилища. Ние също така се генерира ключ с друга популярна програма - OpenSSH.

На първо място, инсталиране на пакета от хранилищата с следната команда:

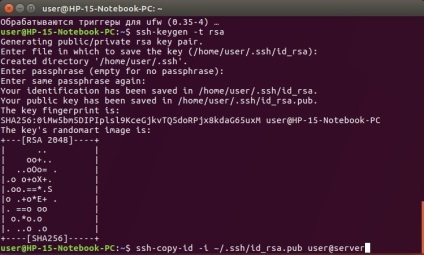

След инсталирането на пакета, ще се генерира нов ключ с командата:

Програмата ще ви подкани да въведете името на файла на настройките по подразбиране и паролата на частния ключ. По подразбиране, ключът се съхранява в /home/user/.ssh/ директория като два файла - id_rsa (частен ключ) и id_rsa.pub (публичен ключ).

След генериране на програмата ще покаже в полето за терминал и техният отпечатък. За да изтеглите ключът към сървъра, въведете следната команда:

След успешна автентикация, терминалът ще издаде покана за работа с конзолата на сървъра.

Импортирате файл в OpenSSH PuTTY

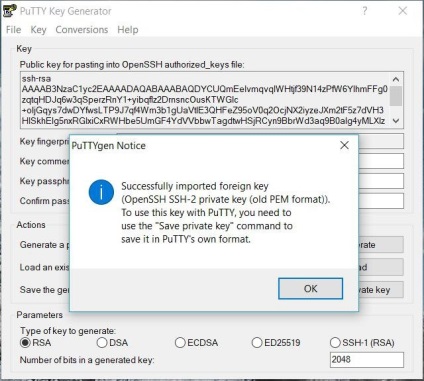

OpenSSH ключове формат файлов формат се различава от ключа PuTTY. За ключ е създаден в Unix-система се използва успешно от клиента Windows в PuTTY, трябва да се преобразува. За да направите това, стартирайте генератор PuTTYgen ключ и добавяне на ключа файла.

Изберете файла с ключ, генериран в Unix-система. Програмата показва съобщение, което показва, че ключът е бил успешно внесени.

За да запазите ключа в необходимия формат, трябва да кликнете Save лично бутон ключ. Изберете местоположение за съхранение и името на файла на ключа. Не забравяйте, че файла с личен ключ трябва да бъде надеждно защитен от достъп на трети лица!

За удостоверяване на сървъра, като използва PuTTY, ние трябва да добавите нашия ключ към агент база PuTTY (ревюто). Процесът на добавяне на ключа е описано по-горе.

Използването на двойката ключове изисква първоначална настройка и генериране на ключове, обаче, той опростява последващия процес на идентификация и значително подобрява сигурността на връзката. Човек може да използва файл с ключ за удостоверяване на няколко сървъра. В този случай, един и същ публичен ключ, трябва да добавите към всеки сървър.

Абонирайте се за нашия бюлетин

за да получите най-новите актуализации в нашия блог!

Свързани статии