Този документ описва как да конфигурирате уреди Cisco Adaptive Security (АСК) като пълномощник на Citrix приемник на мобилни устройства. Тази функция осигурява сигурен отдалечен достъп до прилагане Citrix Receiver, че работи на мобилни устройства към сървъри, виртуална десктоп инфраструктура (VDI) XenApp / XenDesktop чрез АСП, което елиминира необходимостта от Citrix Gateway Access.

Предварителни

изисквания

Cisco препоръчва предварително запознаване със следните елементи:

- Citrix Reciever

- Bezklienty WebVPN

- ASA трябва да има валиден сертификат за идентификация, която се ползва с доверието на мобилни устройства.

- XML интерфейс трябва да бъде активирано и конфигурирано на сървъра Citrix XenApp / XenDesktop / Storefront.

използва компоненти

Този документ не е ограничена до някакви специфични версии на софтуера и хардуера.

Данните, представени в тази книга са получени от устройства в дадена лаборатория среда. Всички устройства, описани в този документ, започнати с чиста (по подразбиране) конфигурация. Ако вашата мрежа е необходимо да се изследва потенциалното въздействие на всяка команда, преди да я използвате.

Поддържани мобилни устройства

Това е - списък с поддържаните мобилни устройства:

демонстрация

С цел да се наблюдават демонстрация на този процес, моля, посетете следната интернет страница:

Преглед

Citrix Gateway достъп (СКГ) по традиция е единственият начин да се осигурят надеждни отдалечен достъп Citrix виртуализирани ресурси (настолни и приложения). В типична разполагане, такова устройство ще бъде разположен зад защитната стена в демилитаризирана зона (DMZ). Тази функция добавя ASA функционалност, за да поддържа защитени отдалечените връзки с реалните ресурси на мобилното устройство.

Традиционен внедряване изисква наличието на СКГ, която обикновено се намира зад защитната стена:

С АСК съединения с вътрешни ресурси Citrix възможни без CAG:

За ASA, за да бъдем в състояние да Proxy - връзки от до Citrix Receiver към сървър Citrix, АСП е олицетворение на Citrix Access.

Ето списък на поддържаните методи за удостоверяване с АСК Получател Citrix:

- МЕСТЕН

- домейн

- SecurID RSA използвате персонализиран протокол SDI.

- ASA също поддържа режима на въпроси, които включват следното означение, новият ПИН и режими с изтекъл срок на ПИН.

- Две удостоверяване на самоличността (RSA LDAP и Минути)

ограничения

- Citrix клиент получава достъп до получателя само един сървър XenApp / XenDesktop в даден момент. В резултат на това прокси ASA искане на една XenApp / XenDesktop на сесията VPN, както и на. Когато получател Citrix клиента свързва, ASA избира първия XenApp / XenDesktop, конфигуриран.

- HTTP пренасочване не се поддържа, тъй като текущата версия на прилагане Citrix Receiver не работи с пренасочвания.

- валидиране клиент сертификат, изтичане парола уведомление изтече, Cisco Secure Desktop (ЦИД), както и всички в ЦИД (не само магазин сигурност) не се поддържа, когато се използват офлайн / мобилни клиенти, тъй като автономни / потребители на мобилни услуги инфраструктура за виртуализация не разбират тези понятия.

CLI команди

Забележка:

въведете - тип VDI. Тип на Citrix Receiver трябва да бъде Citrix.

URL - пълният URL XenApp или XenDesktop сървър, който включва HTTP или HTTPS, име на хост, номер на порт, както и пътя към XML услугата. Името на хоста и работи пътя може да съдържа XML bezklienty макро. Ако пътят на работник XML не е предоставена, пътят по подразбиране е / Citrix / pnagent / използва.

Прякор - потребителско име за да влезете в сървъра на инфраструктура за виртуализация. Това може да бъде bezklientym макро.

парола - паролата, използвана за да влезете в сървъра на инфраструктура за виртуализация. Това може да бъде bezklientym макро.

домейн - домейн, който се използва за влизане в сървъра на инфраструктура за виртуализация. Това може да бъде bezklientym макро.

Сървъри Забележка: XenApp обикновено са конфигурирани за порт 80 на слуха, като по този начин, на VDI трябва да бъде конфигуриран с HTTP вместо HTTPS.

Мобилните потребители на Citrix Receiver-а могат да избират от групата тунел, докато те се разпознават с АСК. Избор на тунел група позволява поддръжка за други протоколи за удостоверяване и XenApp / XenDekstop сървъри за достъп VDI. Администраторите са в състояние да изберете групата тунел по подразбиране за достъп VDI. Когато потребителите не правят избора на групата на тунела, тази група е конфигурирана тунел се използва:

- APPLICATION_NAME - име на приложението. Единственият приложението в момента поддържа, е приемник Citrix.

- име на групата тунели - името на текущата тунел група, която ще се използва по подразбиране за достъп VDI определения вид.

Пример конфигурация

Допустимо е примери конфигурация VDI:

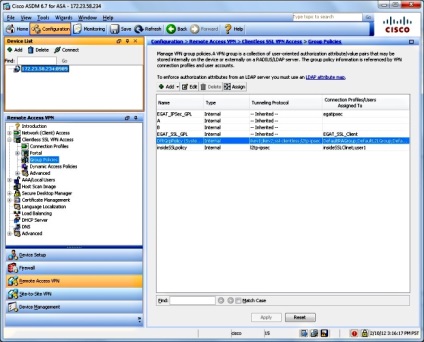

Конфигурация на мениджъра Adaptive Security Device (ASDM) (ASDM)

- Отиди на ASDM> Configuration> VPN за отдалечен достъп> политика на достъпа> Групи VPN SSL без клиент: